Så mye for et nytt år som betyr en ny start. 2017 brakte oss sikkerhetsproblemer som WannaCry ransomware Hvordan låse opp WannaCry Ransomware uten å betale et cent Hvordan låse opp WannaCry Ransomware uten å betale et cent Hvis du har blitt rammet av WannaCry, er alle filene dine låst bort etter en høy pris. Ikke betal de tiene - prøv dette gratis verktøyet for å låse opp dataene dine. Les mer og Equifax hack Slik sjekker du om dataene dine ble stjålet i Equifax-bruddet. Hvordan sjekke om dataene dine ble stjålet i Equifax Breach News, ble bare oppdaget av et Equifax datautbrudd som påvirker opptil 80 prosent av alle amerikanske kredittkortbrukere. . Er du en av dem? Slik sjekker du. Les mer, men ting har ikke blitt mye bedre i begynnelsen av 2018.

Vi hadde bare nettopp ferdig med å ønske oss velkommen i det nye året da den neste sikkerhetsbombenet rammet overskriftene. Og det var ikke bare en feil, men to. Kallenavnet Meltdown and Specter kommer sårbarhetene fra mikroprosessorer fra datamaskiner. Med hensyn til alvorlighetsgrad og antall potensielt berørte personer har eksperter likt dem til 2014s Heartbleed-bug.

Feilene kan angripe alle stasjonære operativsystemer, men i denne artikkelen vil vi bare fokusere på Windows. La oss se nærmere på hvordan sikkerhetsproblemene fungerer, og hvordan du kan fortelle om de har påvirket deg.

Meltdown and Specter: En nærmere titt

Før vi forklarer hvordan du oppdager de to feilene på ditt eget system, la oss ta et øyeblikk for å forstå hva de to sårbarhetene er og hvordan de fungerer.

Samme gruppe sikkerhetsforskere var ansvarlig for å finne begge problemene. På elementær nivå er de feil i prosessorarkitektur (dvs. transistorer, logiske enheter og andre små komponenter som samarbeider for å lage en prosessorfunksjon).

Feilene gjør det mulig for en hacker å eksponere nesten alle data som en datamaskin behandler. Det inkluderer passord, krypterte meldinger, personlig informasjon, og alt annet du kan tenke på.

Meltdown påvirker bare Intel-prosessorer. Bekymringsfullt har feilen vært tilstede siden 2011. Den bruker en del av utførelsesprosessen (OOOE) for å endre cache-tilstanden til en CPU. Det kan da dumpe innholdet i minnet når det vanligvis ikke er tilgjengelig.

Specter kan angripe Intel-, AMD- og ARM-prosessorer, og kan dermed også påvirke telefoner, tabletter og smarte enheter. Den bruker en prosessors spekulative utførelse og grensespredning i forbindelse med cache-angrep for å lure apps til å avsløre informasjon som skal skjules innenfor det beskyttede minnesområdet.

Spektreangrep må tilpasses på maskinbasis, noe som betyr at de er vanskeligere å utføre. Men fordi det er basert på en etablert praksis i bransjen, er det også vanskeligere å fikse.

Er din Windows 10 PC berørt av Meltdown?

Heldigvis har Microsoft publisert et hendig PowerShell-skript Powershell Cmdlets som vil forbedre Windows Admin Ferdigheter Powershell Cmdlets som vil forbedre Windows Admin Ferdigheter Powershell er like deler kommandolinjeverktøy og skriptspråk. Det gir deg muligheten til å automatisere datamaskinen din via de samme kommandoene du bruker til å administrere den. Les mer som du kan kjøre på systemet ditt. Følg trinnene nedenfor, og du kan installere og aktivere en ekstra modul på systemet. Resultatene vil indikere om du må ta ytterligere skritt.

Først kjører PowerShell som administrator: Trykk på Windows-tasten + Q eller åpne Start-menyen, skriv PowerShell, høyreklikk det første resultatet (Windows PowerShell, skrivebordsprogram) og velg Kjør som administrator .

Når PowerShell har lastet inn, følg disse trinnene for å finne ut om PCen din er påvirket av Meltdown. Merk at du kan kopiere og legge inn kommandoer i PowerShell.

- Skriv inn Installasjonsmodulspesifikasjonskontroll og trykk Enter for å kjøre kommandoen.

- Bekreft NuGet-leverandørprompten ved å skrive inn en Y for Yes og trykke Enter .

- Gjør det samme for Untrusted repository prompt.

- Deretter skriver du Sett-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser og trykker Enter

- Når installasjonen er fullført, skriv inn Import-modul Spekulasjonskontroll og trykk Enter .

- Til slutt skriver du Get-SpeculationControlSettings og trykker Enter .

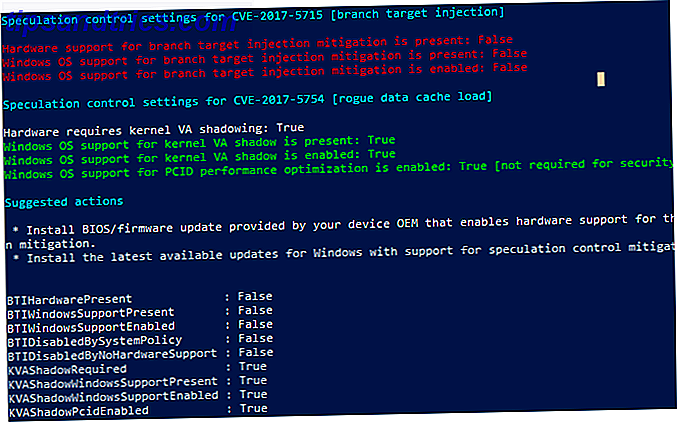

Når du har kjørt disse kommandoene, må du kontrollere resultatene for resultatene - det vil være enten True eller False .

Hvis du ser bare True meldinger, gratulerer, er du beskyttet og trenger ikke å foreta ytterligere tiltak. Hvis en falsk dukker opp, er systemet sårbart, og du må ta ytterligere tiltak. Husk å notere de foreslåtte handlingene som vises i resultatene. Som vist på skjermbildet ovenfor, krever testdatamaskinen en BIOS / firmware-oppdatering, men må likevel installere en oppdatering som tilbys gjennom Windows Update.

Hvordan kan du beskytte deg mot smelting?

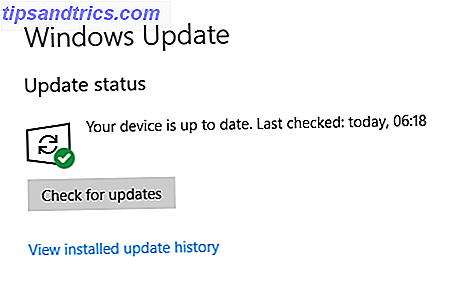

Til selskapets kreditt, flyttet Microsoft opprinnelig raskt for å utstede en oppdatering for Meltdown. Du kan finne det gjennom Windows Update-verktøyet ( Innstillinger> Oppdatering og sikkerhet> Windows Update> Kontroll av oppdateringer ). Du må laste ned og installere patch KB4056892 for Windows build 16299.

Troublingly er patchen uforenlig med noen antivirus-suiter. Den fungerer bare hvis sikkerhetsprogramvarens ISV har oppdatert ALLOW REGKEY i Windows-registret.

Vær oppmerksom på denne tråden. AV som ikke angir registernøkkelen # smelte ned / # spekterkompatibilitet (enten fordi AV er ødelagt, utdatert, ikke eksisterer, osv.), Vil ikke bare smeltefelt / spekteroppdateringer bli funnet. De vil ikke få / noen / oppdateringer, nå eller i fremtiden. https://t.co/TykpphaxWL

- David Longenecker (@dnlongen) 8. januar 2018

Du bør også oppdatere nettleseren din. Google har patched Meltdown i Chrome 64 og Mozilla har oppdatert Firefox i versjon 57 (Quantum). Microsoft har selv patched den nyeste versjonen av Edge. Sjekk med nettleserens utvikler hvis du bruker en ikke-vanlig app.

Til slutt må du oppdatere systemets BIOS Slik oppdaterer du UEFI BIOS i Windows Slik oppdaterer du UEFI BIOS i Windows De fleste PC-brukere går uten å noen gang oppdatere BIOS. Hvis du bryr deg om fortsatt stabilitet, bør du imidlertid regelmessig sjekke om en oppdatering er tilgjengelig. Vi viser deg hvordan du trygt oppdaterer UEFI BIOS. Les mer og fastvare. Noen dataprodusenter inkluderer en app i Windows, slik at du raskt kan sjekke om slike oppdateringer. Hvis PC-produsenten ikke leverte en, eller hvis du slettet den, bør du kunne finne oppdateringer på selskapets nettside.

Hvordan kan du beskytte deg mot spekter?

Meltdown er den mer umiddelbare trusselen, og det er lettere for de to feilene for hackere å utnytte. Spektre er imidlertid vanskeligere å rette opp.

På grunn av måten Specter fungerer på, vil det kreve at selskapene fullstendig redesigner måten de bygger prosessorer på. Denne prosessen kan ta flere år, og det kan være flere tiår før den nåværende iterasjonen av prosessorer er helt ute av omløp.

Men det betyr ikke at Intel ikke har forsøkt å tilby sine kunder måter å beskytte seg på. Dessverre har svaret vært en shambles.

I midten av januar lanserte Intel en Specter-oppdatering. Umiddelbart begynte Windows-brukere å klage på at lappen var buggy; det tvinger datamaskinene sine til tilfeldig omstart på uventede tider. Intels svar var å frigjøre en andre patch. Det løste ikke problemet; omstartsproblemer fortsatte.

På dette tidspunktet har millioner av brukere installert oppdateringen. Intel fortalte at kundene ikke skulle laste ned noen oppdateringer før det kunne løse problemet. Men det var et problem for Windows-brukere. Intel-oppdateringen ble levert via Windows Update-appen. Brukerne fortsatte å installere det uavhengig; Tross alt vet vi alle hvordan ugjennomsiktig Windows-oppdateringsprosessen Windows-oppdateringer er satt for å bli mindre irriterende Windows-oppdateringer er satt til å bli mindre irriterende. Under det nye systemet bør Windows 10-oppdateringer være mindre i størrelse, lastes ned mer effektivt og settes mindre belastning på systemressursene dine. En endring du sannsynligvis vil ikke engang merke til. Les mer er.

Mens tilfeldige omstart er absolutt irriterende, var den mest bekymringsfulle delen av buggy-oppdateringen potensialet for tap av data. I Intels egne ord, "Det forårsaket høyere enn forventet omstart og annen uforutsigbar systemadferd [...] som kan føre til tap av data eller korrupsjon."

Raskt frem til slutten av januar, og Microsoft ble tvunget til å gå inn. Selskapet tok et svært uvanlig skritt. Den utstedte en nød-sikkerhetsoppdatering for Windows 7, 8.1 og 10 som helt deaktiverer Intels patch.

Slik installerer du Microsoft Fix

Dessverre vil den nye oppdateringen ikke være tilgjengelig via Windows Update-appen. Du må installere den manuelt.

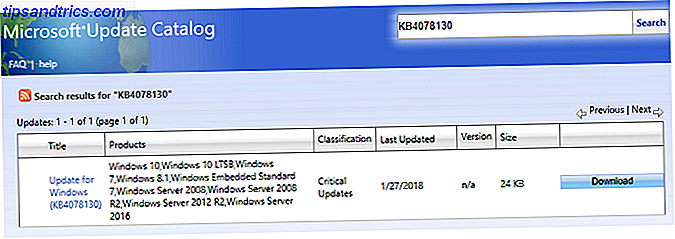

For å begynne, gå til Microsoft Update Catalog. Du må finne Update for Windows (KB4078130) . Når du er klar, klikk på Last ned .

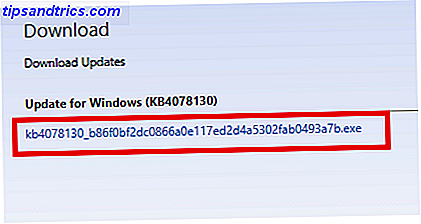

Deretter klikker du på [streng av tekst]. EXE- filen.

Filen er liten og tar bare noen sekunder å laste ned. Når nedlastingen er ferdig, dobbeltklikk på EXE-filen og følg instruksjonene på skjermen.

Så, hva med fremtiden? Hvis du har fulgt med, har du innsett at berørte brukere er tilbake til hvor de startet: utsatt og ubeskyttet.

Forhåpentligvis vil Intel løslate en mer vellykket oppdatering i de kommende ukene. I mellomtiden må du sitte stramt.

Gjør Meltdown og Specter deg?

Det er forståelig å være bekymret. Tross alt holder våre datamaskiner bokstavelig talt nøklene til våre liv.

Men det er også viktig å ta trøst fra fakta. Du er svært lite sannsynlig å være offer for et Specter-angrep. Tiden og innsatsen som en hacker trenger å sette inn for en uspesifisert retur, gjør deg til et uattraktivt forslag.

Og de store teknologibedrifter har kjent om de to problemene siden midten av 2017. De har hatt god tid til å forberede patcher og svare på den beste måten de er i stand til.

Til tross for fakta, bekymrer Meltdown og Spectre truslene deg fortsatt? Du kan fortelle oss dine tanker og meninger i kommentarfeltet nedenfor.