Noen gang lurer på hva din Android kommuniserer med i bakgrunnen? Kanskje du ikke er så nysgjerrig (eller paranoid) som jeg er, men du bør likevel gi denne appen en prøve. Hva Android-enheten din forteller andre, og hvem de andre er, kan bare overraske eller sjokkere deg!

Det primære målet med viaProtect appen, utviklet av de fine folkene på viaForensics, er å ta bort eventuelle støt.

Husk at denne appen egentlig er et beta-program. På Google Play-siden er det merket som et «offentlig forhåndsvisning». Hva det betyr er at dette er en utgave for deg å prøve ut, se hva du liker og ikke liker, og forhåpentligvis vil du gi litt omtanke konstruktiv kritikk til viaForensics, slik at de kan gjøre det bedre. Som jeg sa - beta . Nå som du vet det, vet du også at du ikke betaler for mye oppmerksomhet til de få lave vurderingene for appen. Noen få personer glossed over delen om at det var en forhåndsvisning og forventet å være fullt utviklet og feilfritt.

Førsteinntrykk

Så snart jeg startet via Protect, spurte jeg meg om jeg ønsket å registrere meg eller bruke det som gjest. Registrering er gratis og gir deg mange ekstra funksjoner og informasjon gjennom webgrensesnittet. Jeg anbefaler å registrere.

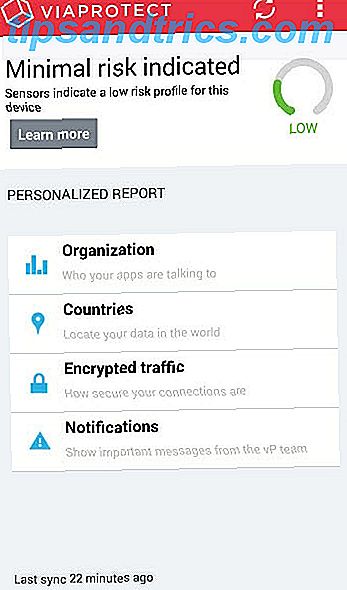

Den flate utformingen, lett å lese og forstå navigasjonen, og umiddelbar risikovurdering gjorde meg til å tro at dette var et godt gjennomtenkt søknad. Veldig godt førsteinntrykk, spesielt for en beta.

Innledende risikovurderingskjerm

Den første fulle skjermen du møter er risikoredupporten . Designet er flatt, lett å lese, og krever ikke å prøve å finne ut sikkerhetsjargong. Det er et stort pluss. På enheten min sa det at min Android var i minimal risiko. Rett under vurderingen er det en knapp merket Lær mer (sic) .

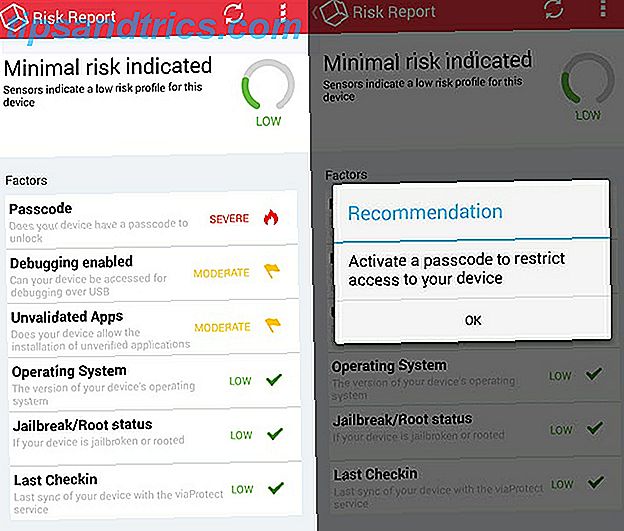

Når jeg klikket på det, fikk jeg en mer detaljert sammenstilling av de faktorene som utgjør risikovurderingen: Passord, Debugging enabled (sic), Uvalidiserte Apps, Operativsystem, Jailbreak / Root status (sic) og Last Checkin (sic) . Alle de som du bare leser, betyr at det er akkurat hva appen leser, selv om det er grammatisk eller stilistisk, feil.

Jeg har ikke et passord på min Android, og det fikk meg en Alvorlig vurdering. Å ha feilsøking aktivert og å kunne installere uvaliderte apper, tjente meg en moderat vurdering på hver av disse faktorene. Å ha operativsystemet oppdatert, ikke å ha forankret min Android, og etter å ha nylig sjekket inn med viaProtect, fikk meg Low ratings i disse faktorene. Alle de gjennomsnittlige ut til lav risikovurdering . Ved å tappe på de faktorene som ble vurdert som alvorlige eller moderate, fikk jeg forslag til hvordan å rette opp problemene.

Åpenbart vil legge til passord, og deaktivere feilsøking og muligheten til å installere ubekreftede apper. Hvis du befinner deg i samme situasjon, bør du mest sannsynlig følge retningslinjene. For app-testing som jeg gjør, må jeg aktivere feilsøking og muligheten til å installere ubekreftede apper. Det er en risiko jeg kan leve med.

Jeg anbefaler ikke å rote Android-enheten din, selv om det kan være praktisk å gjøre det. Husk at bekvemmelighet alltid kommer til en pris. I dette tilfellet blir kostnaden senket Android-sikkerhet.

Personlige rapportdetaljer

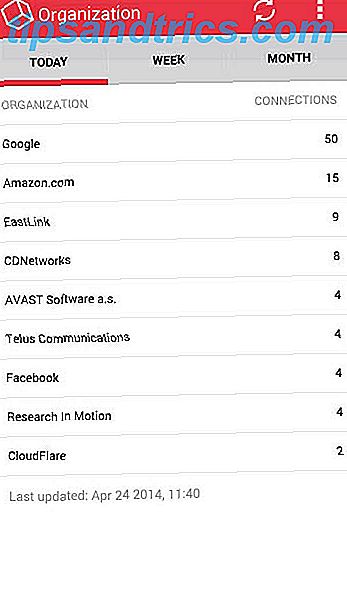

Organisasjon

Ved å trykke på denne knappen ble jeg presentert med en skjerm som viser topp 10 organisasjonene som min Android kommuniserte med i dag. Eventuelt kunne jeg se roundupen for den siste uken eller til og med måneden. Listen over organisasjoner overrasket meg ikke - Google, Amazon og Facebook var alle i mixen. De andre organisasjonene er spesifikke for programmer jeg vet at jeg kjører, og tjenesteleverandøren min. Det jeg vil gjerne se her, er muligheten til å klikke på et organisasjonsnavn for å se nøyaktig hvilke apper som gjør disse tilkoblingene.

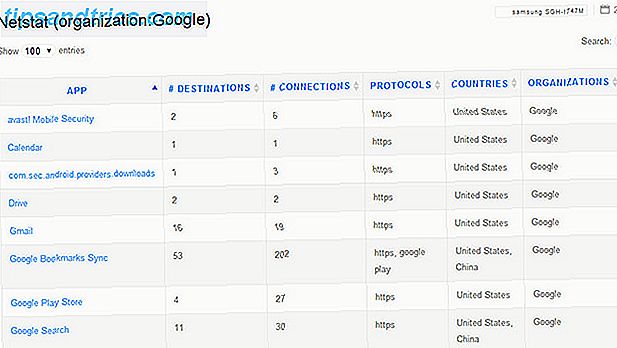

Du kan finne den informasjonen på viaProtect nettsiden skjønt. Nettstedet tillot meg å bore ned og se hvilke apps som snakket til hvilke organisasjoner. Jeg kan også bore ned til den enkelte appen og se veldig spesifikk informasjon, inkludert andre destinasjonsland og de forskjellige IP-adressene som den har koblet til, og når den sist var koblet til den IP-adressen. Du kan ikke engang være oppmerksom på at en app snakker til en annen server eller er klar over hva slags informasjon den sender. Derfor er det alltid viktig å forstå hvilke tillatelser en Android-app vil ha. Hvordan Android App Tillatelser fungerer, og hvorfor du bør bry deg. Hvordan Android App Tillatelser fungerer, og hvorfor du bør vare Android-styrker-apps for å deklarere tillatelsene de trenger når de installerer dem. Du kan beskytte personvern, sikkerhet og mobilregning ved å være oppmerksom på tillatelser når du installerer apper - selv om mange brukere ... Les mer.

land

På landssiden så jeg hvilke land min Android kommuniserte med. Jeg kunne se disse oppsummeringene basert på dagens trafikk eller trafikk fra de siste 7 dagene, eller over 30 dager. Ikke overraskende, USA og Canada var de to øverste, men jeg var overrasket over at Irland og Kina var på listen. Å se at telefonen min snakker med Kina gjør meg alltid litt nervøs for sikkerhet. Som organisasjonssiden, vil jeg gjerne kunne klikke på landene som er oppført for å se hvilke apper som snakket spesielt med disse landene.

På samme måte som med organisasjonen kan du bore dypere inn i landets informasjon på nettsiden. Da jeg boret inn i Kina, så jeg at noen Google-applikasjoner, Knox, MightyText, gjør og overvåker telefonsvaremeldinger med MightyText for Chrome, gjør og overvåker telefonsvaremeldinger med MightyText for Chrome. Det er litt mer "instant" enn e-post, men Ikke så påtrengende som en telefonsamtale. Det er praktisk, men det er ikke irriterende hvis det lykkes riktig. Og mest av alt er det en av de mest vanedannende ... Les mer, root, og viaProtect hadde tilgang til IP-adresser som viaProtect viste seg å være i Kina. Jeg gravd litt dypere og fant ut at alle IP-ene som disse appene har tilgang til som var ment for Kina, eies faktisk av Google og fungerer ut av California. Så det er et lite rom for forbedring i viaProtect på denne funksjonen.

Kryptert trafikk

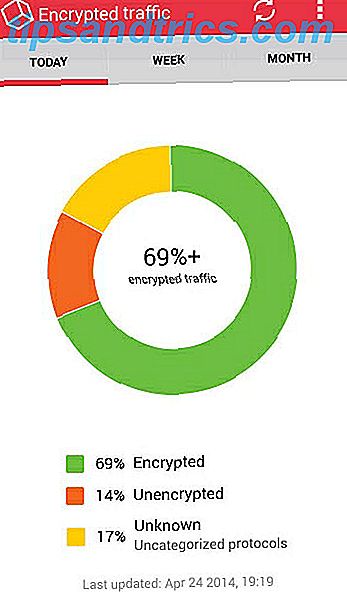

Kryptert trafikk siden var litt mer interessant for meg enn de andre sidene. Igjen, akkurat som de andre sidene, kunne jeg se statistikk for i dag, de siste 7 dagene, eller de siste 30 dagene.

Jeg ble positivt overrasket over hvor mye trafikken min var kryptert. Sixtien prosent av trafikken ble kryptert, fjorten prosent ukryptert og sytten prosent ukjent. Du lurer kanskje på hvordan appen ikke kunne vite om trafikken var kryptert eller ikke. Appene som lager denne trafikken, kan bruke en proprietær kommunikasjonsprotokoll, eller en type som bare ikke er gjenkjent av viaProtect-appen ennå. Nok en gang vil jeg kunne klikke på de forskjellige kategoriene og se hvilke apper som var ansvarlige for de ulike typer trafikk. Jeg vil også gjerne se hvilken type kryptering hver app bruker. Som sidotype bør du kryptere alle dataene på din Android Slik krypterer du data på smarttelefonen Slik krypterer du data på smarttelefonen Med prisma-Verizon-skandalen er det som angivelig har skjedd, at USAs Nasjonalt Sikkerhetsbyrå ( NSA) har vært datautvinning. Det vil si at de har gått gjennom anropsrekordene av ... Les mer i alle fall.

Selvfølgelig, på samme måte som de andre kategoriene, gir viaProtect-nettstedet deg muligheten til å bore ned gjennom denne informasjonen for detaljer. Jeg vil gjerne se alt dette boringen er tilgjengelig i appen. Det ville gjøre ting mye enklere når jeg ikke er nær en bærbar datamaskin. Gjennom webapplikasjonen fant jeg ut at noen av protokollene som var ukjent for Android-appen, var protokoller som Apple Push og Google Play. Da jeg boret ned i det ukjente protokoll-segmentet, var det ingen informasjon om hvilke programmer som brukte ukjente protokoller. Kanskje dette er bare en annen ting å markere til det er en beta. Bildet nedenfor viser noen av programmene som bruker http- protokollen.

Andre funksjoner

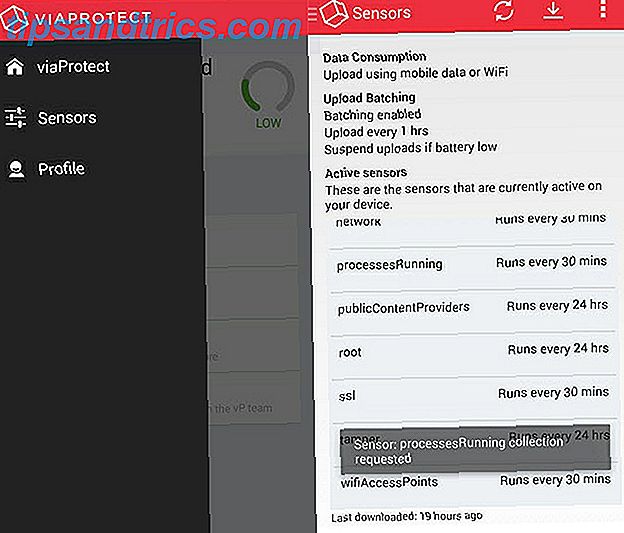

sensorer

Jeg kom til Sensors skjermbildet ved å trykke på viaProtect-ikonet øverst til venstre på skjermen, og deretter trykke på Sensors-ikonet. Her kunne jeg se hvilke sensorer på enheten via Protected var å samle data fra, og hvor ofte.

Hvis du vil tvinge en oppdatering av informasjonen fra noen av sensorene, bare gi den en lang trykk. Du får se en liten popup som forteller deg at oppgaven er fullført.

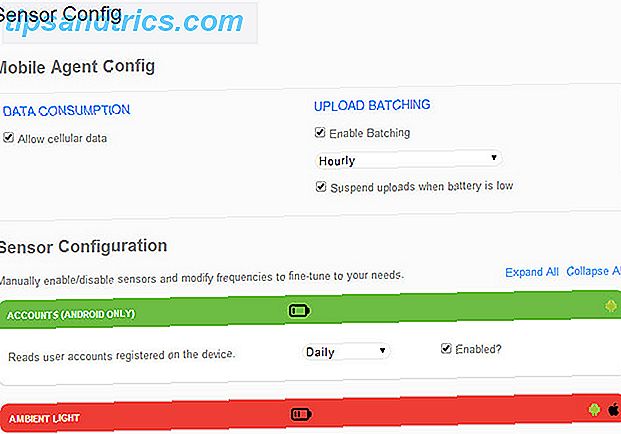

Mye av dette kan ikke være noe for deg, men hvis du er en avansert Android-bruker, kan du gå på din beskyttelseswebside og justere hvilke sensorer som brukes og hvordan de brukes. For det meste er tweaking disse gjort for å spare batteri og data bruk. Sensorer i grønt er de som er aktivert, og sensorer i rød er for øyeblikket deaktivert. På slutten av sensorlinjen kan du se at det er en Android-logo, en Apple-logo, og noen ganger begge deler. Det er der for å fortelle deg hvilke sensorer som er tilgjengelige for hver plattform. Ja, viaProtect er også tilgjengelig på iOS-plattformen.

Online-hjelp

ViaForensics har gjort en god jobb med å sette sammen ganske omfattende hjelp for viaProtect på nettsiden. Jeg kunne starte med Quick Start-veiledningen og gå derfra for å lære stort sett alt jeg vil vite om viaProtect.

Hvis du ikke finner svaret du leter etter, kan du også stille et offentlig spørsmål eller søke i Support Portal. Selvfølgelig har de også en tilstedeværelse på Twitter, Google+, Facebook og LinkedIn. Ganske imponerende for en app som nå er i beta og gratis.

For å konkludere

Denne appen har en stor fremtid foran den. Eventuelle hype du kanskje har lest på andre nettsteder er ganske nøyaktig. Hvis du har noen bekymringer om sikkerhet og kommunikasjon med Android-enheten, anbefaler jeg at du kommer på denne bandet raskere enn senere.

Har du installert viaProtect? Hva synes du om det? Kjenner du til andre Android-apper som hjelper deg å finne ut hvem enheten din kommuniserer med? Svar på disse spørsmålene og mer er alltid velkommen i vårt kommentarer avsnitt.

Image Credits: viaProtect Welcome Screen, via viaForensics, Data File Sharing Bakgrunn, Green Robot via Shutterstock.

![Slik sender du signert og kryptert e-post med evolusjon [Linux]](https://www.tipsandtrics.com/img/linux/232/how-send-signed-encrypted-email-with-evolution.jpg)