En ny krypteringsfeil har nylig oppdaget, noe som kan utgjøre en trussel mot privatlivets fred. Koblet "LogJam", det oppstår en feil i TSL (Transport Security Layer), en krypteringsprotokoll som brukes til å autentisere servere og skjule innholdet i sikker webaktivitet (som bankinnlogging).

Feilen lar en man-i-mid-angriper tvinge nettleseren din, og serveren den er koblet til, til å bruke en svak form for kryptering som er sårbar for brute force-angrep. Dette er relatert til «FREAK» sårbarheten SuperFREAK: Ny sikkerhetsbull Vulnerablity påvirker Desktop & Mobile Browser Security SuperFREAK: Ny sikkerhetsbull Vulnerablity påvirker Desktop & Mobile Browser Security FREAK sårbarheten er en som påvirker nettleseren din, og det er ikke begrenset til en nettleser eller et enkelt operativsystem. Finn ut om du er berørt og beskytter deg selv. Les mer oppdaget og patched tidligere i år. Disse feilene kommer på hælene av mer katastrofale sikkerhetsproblemer som Heartbleed Heartbleed - Hva kan du gjøre for å holde seg trygt? Heartbleed - Hva kan du gjøre for å være trygg? Les mer og ShellShock verre enn Heartbleed? Møt ShellShock: En ny sikkerhetstrussel for OS X og Linux Verre enn Heartbleed? Møt ShellShock: En ny sikkerhetstrussel for OS X og Linux Read More.

Mens oppdateringer er i arbeidene for de fleste store nettlesere, kan fikseringen forlate tusenvis av webservere utilgjengelige til de er oppgradert med korrigert kode.

En militær arv

I motsetning til de fleste sikkerhetsproblemer, som bare forårsakes av programmeringsovervåkning, har 1000 iOS-apper, Krympende SSL-feil: Slik kontrollerer du om du er påvirket 1.000 iOS-apper, har Crippling SSL-feil: Slik kontrollerer du om du er påvirket AFNetworking-feilen gir iPhone og iPad-brukere problemer, med tusenvis av apper som har et sårbarhet som resulterer i at SSL-sertifikater blir korrekt godkjent, noe som muliggjør letter identitetstyveri gjennom man-i-midten-angrep. Les mer, dette sikkerhetsproblemet er i det minste delvis tilsiktet. Tidlig på 1990-tallet, da PC-revolusjonen ble påbegynt, var den føderale regjeringen bekymret for at eksport av sterk krypteringsteknologi til utenlandske krefter kunne kompromittere sin evne til å spionere på andre nasjoner. På den tiden var sterk krypteringsteknologi lovlig vurdert som en form for våpen. Dette tillot føderale myndigheter å sette begrensninger på distribusjonen.

Som et resultat, da SSL (forløperen til Secure Socket Layer, forgjenger til TSL) ble utviklet, ble den utviklet i to smaker - den amerikanske versjonen, som støttet full lengde nøkler 1024 bits eller større, og den internasjonale versjonen, som toppet på 512 -bit nøkler, som er eksponentielt svakere. Når de to forskjellige versjonene av SSL snakker, faller de tilbake til den lettere ødelagte 512-bitsnøkkelen. Eksportreglene ble endret på grunn av tilbakebetaling av sivile rettigheter, men av hensyn til bakoverkompatibilitet har moderne versjoner av TSL og SSL fortsatt støtte for 512 bitsnøkler.

Dessverre er det en feil i delen av TSL-protokollen som bestemmer hvilken nøkkellengde som skal brukes. Denne feilen, LogJam, tillater en mann i midten Hva er en mann i midten av angrep? Sikkerhetsjargong Forklart Hva er et menneske-i-midt-angrep? Sikkerhetsjargong Forklaret Hvis du har hørt om "man-i-midten" -angrep, men ikke helt sikker på hva det betyr, er dette artikkelen for deg. Les flere angripere for å lure begge klientene til å tro at de snakker med et arvssystem som ønsker å bruke en kortere nøkkel. Dette forringer forbindelsens styrke, og gjør det lettere å dekryptere kommunikasjonen. Denne feilen har vært skjult i protokollen i omtrent tjue år, og har bare nylig blitt avdekket.

Hvem er berørt?

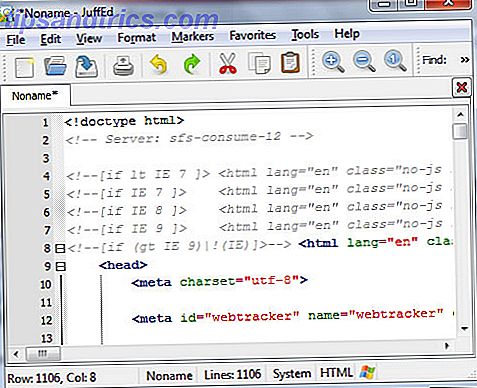

Feilen påvirker for tiden omtrent 8% av de topp-en million HTTPS-aktiverte nettstedene, og et stort antall e-postservere, som har en tendens til å kjøre utdatert kode. Alle de store nettleserne påvirkes bortsett fra nettleseren. Berørte nettsteder vil vise den grønne https-låsen øverst på siden, men vil ikke være sikker mot noen angripere.

Browser beslutningstakere har blitt enige om at den mest robuste løsningen på dette problemet er å fjerne all arvsstøtte for 512-biters RSA-nøkler. Dessverre vil dette gjøre en del av Internett, inkludert mange e-postservere, utilgjengelig til deres firmware er oppdatert. For å sjekke om nettleseren din er blitt oppdatert, kan du besøke et nettsted satt opp av sikkerhetsforskerne som oppdaget angrepet, på weakdh.org.

Attack Practicality

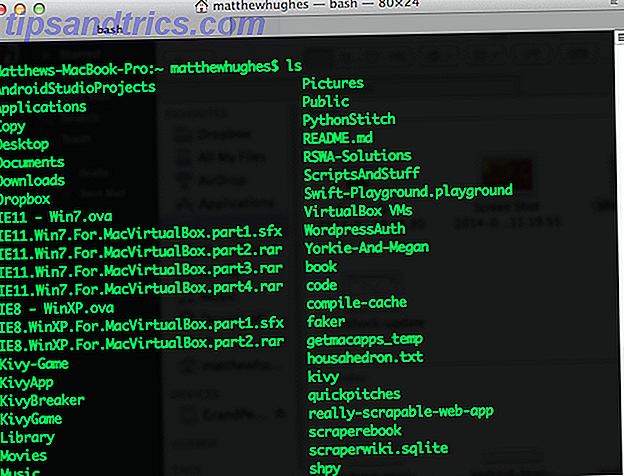

Så hvor sårbar er en 512-bit nøkkel i disse dager, uansett? For å finne ut, må vi først se på hva som blir angrepet. Diffie-Hellman nøkkelutveksling er en algoritme som brukes til å tillate to parter å bli enige om en delt symmetrisk krypteringsnøkkel, uten å dele den med en hypotetisk snooper. Diffie-Hellman-algoritmen er avhengig av et delt prime-nummer, bygget inn i protokollen, som dikterer sikkerheten. Forskerne var i stand til å knekke de vanligste av disse primene innen en uke, slik at de kunne dekryptere ca. 8% av Internett-trafikken som ble kryptert med den svakere 512-bits prime.

Dette legger dette angrepet innen rekkevidde for en "kaffebanker" - en liten tyv snooping på økter via offentlig WiFi 3 Farer ved å logge på offentlig Wi-Fi 3 Fare for å logge på på offentlig Wi-Fi Du har hørt at du ikke burde Ikke åpne PayPal, bankkontoen din og muligens til og med e-posten din mens du bruker offentlig WiFi. Men hva er de faktiske risikoen? Les mer, og brute-tvingende nøkler etter det faktum å gjenopprette finansiell informasjon. Angrepet ville være trivielt for bedrifter og organisasjoner som NSA, som kan gå langt for å sette opp en mann i midtangrep for spionasje. Uansett, dette representerer en troverdig sikkerhetsrisiko, både for vanlige mennesker og alle som kan være sårbare for snooping av kraftigere krefter. Sikkert, noen som Edward Snowden bør være svært forsiktig med å bruke usikret WiFi for overskuelig fremtid.

Mer bekymringsfullt, foreslår forskerne at standardlengder som anses som sikre, som 1024-biters Diffie-Hellman, kan være sårbare for brutal-kraftangrep fra kraftige regjeringsorganisasjoner. De foreslår å migrere til vesentlig større nøkkelstørrelser for å unngå dette problemet.

Er våre data sikre?

LogJam-feilen er en uvelkommen påminnelse om farene ved å regulere kryptografi for nasjonal sikkerhet. En innsats for å svekke USAs fiender har opphørt å skade alle, og gjøre oss alle mindre trygge. Det kommer på en tid da FBI gjør anstrengelser for å tvinge teknologibedrifter til å inkludere bakdører i krypteringsprogramvaren. Det er en veldig god sjanse at hvis de vinner, vil konsekvensene for de kommende tiårene være like alvorlige.

Hva tror du? Bør det være begrensninger på sterk kryptografi? Er nettleseren din sikker mot LogJam? Gi oss beskjed i kommentarene!

Bildekreditter: US Navy Cyberwarfare, Hacker Keyboard, HTTP, NSA Sign av Wikimedia