Safeplug er en spesiell router som skaper en anonym internettforbindelse via Tor-nettverket (hva er Tor?); Det koster $ 50 - men du kan lage din egen med en Raspberry Pi og USB WiFi dongle.

I sannhet vil du ikke spare mye: Kostnaden for Pi pluss en passende WiFi-dongle koster deg omtrent $ 50 eller mer. Men DIY er morsomt, vi lærer mye i prosessen, og du har sannsynligvis allerede en Pi som sitter rundt å samle støv.

Handleliste

- Raspberry Pi (modell B)

- SD-kort på minst 4 gigabyte

- Ethernet-kabel

- Kompatibel USB Wifi-adapter - dette betyr at det kan fungere i strukturmodus med hostapd-pakke (for eksempel denne basert på RT5370-brikkesett)

- Micro USB strømadapter

Teorien

Vi tilpasser Raspberry Pi til å fungere som en ruter: Den kobler til en Ethernet-port på den eksisterende Internett-ruteren, akkurat som alle andre enheter, men den kobler også til Tor-anonymiseringsnettverket. Du kan lese vår komplette guide til Tor for å finne ut mer, men i hovedsak fungerer det ved å sende Internett-forespørsler via flere datamaskiner - hopper rundt om i verden - noe som gjør deg nesten uoppnåelig. Pi vil sende et WiFi-nettverk, akkurat som ruteren din sannsynligvis gjør, slik at enhver trafikk på WiFi vil bli sendt ut til Internett via Tor. Faktisk, hvis du ikke allerede har en WiFi-aktivert router og vil ha en - bare følg første halvdel av denne opplæringen.

Det er selvsagt en reduksjon i fart for å gjøre dette, både gjennom rutingselementet og det faktiske Tor-nettverket.

Vær imidlertid advart: Å surfe gjennom Tor alene vil ikke fullstendig anonymisere økten din. Nettleseren din er full av cachede filer og informasjonskapsler som kan brukes til å identifisere din tilstedeværelse på et nettsted (hva er en informasjonskapsel? Hva er en informasjonskapsel og hva skal den gjøre med personvernet mitt? [MakeUseOf Forklarer] Hva er en informasjonskapsel og hva gjør det? Det må gjøre med min personvern? [MakeUseOf Forklarer] De fleste vet at det er informasjonskapsler spredt over hele Internett, klar og villig til å bli spist opp av den som finner dem først. Vent, hva? Det kan ikke være riktig. Ja, det er informasjonskapsler ... Les mer). Pass på at disse er deaktivert og blokkert (bruk inkognitomodus) - og åpenbart ikke begynn å logge på nettsteder.

Starter

Brenn en fersk kopi av det nyeste Raspian Wheezy-bildet til SD-kortet ditt. koble til strøm, Ethernet, USB WiFi-adapter og starte opp. Du trenger ikke en skjerm eller et tastatur koblet inn - vi gjør alt dette fra kommandolinjen.

Bruk en IP-skanner Topp 3 bærbare nettverksanalyser og diagnostikkverktøy Topp 3 bærbare nettverksanalyser og diagnostiske verktøy Les mer for å finne ut IP-adressen til Raspberry Pi (IP-skanner for OS X fungerer bra for meg), så SSH inn i det fra en kommandoprompt (hvordan du bruker SSH i Windows 4 Enkle måter å bruke SSH på i Windows 4 Enkle måter å bruke SSH på i Windows SSH er de facto-løsningen for sikker tilgang til eksterne terminaler på Linux og andre UNIX-lignende systemer. Hvis du har en fjernkontroll SSH-server du vil ha tilgang til, må du laste ned en SSH-klient .... Les mer) med kommandoen:

ssh pi@xxxx hvor xxxx er din IP-adresse. Standard passordet er "bringebær"

Type:

sudo raspi-config å kjøre det grafiske oppsettverktøyet. Utvid filsystemet, og avslutt deretter installeringsverktøyet og start på nytt. Du bør fortsatt ha samme IP-adresse - gå videre og SSH tilbake igjen.

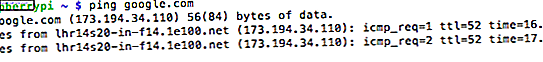

Sjekk om Pi kan få tilgang til Internett ved å skrive

ping google.com fra din SSH-økt (ikke på din lokale maskin). Du bør se noe slikt:

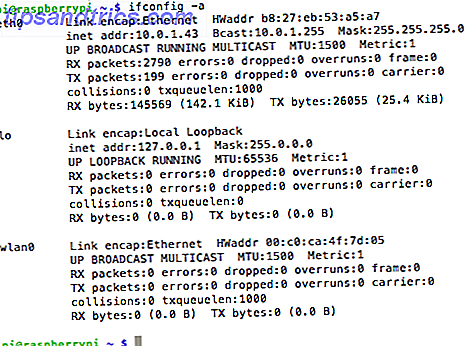

Trykk CTRL-C for å stoppe det. Sjekk nå at WiFi-adapteren gjenkjennes ved å skrive:

ifconfig -a Hvis du ser wlan0 oppført, er alt bra. Hvis ikke, er din trådløse adapter ikke engang gjenkjent, enda mindre i stand til struktur / AP-modus.

La oss oppdatere systemet, og installere noe programvare. Kjør følgende en etter en, gå gjennom meldinger etter behov. I det andre trinnet fjerner vi wolfram-motoren for å fikse en matte kjernefeil - vi sparer også 450 megabyte i prosessen.

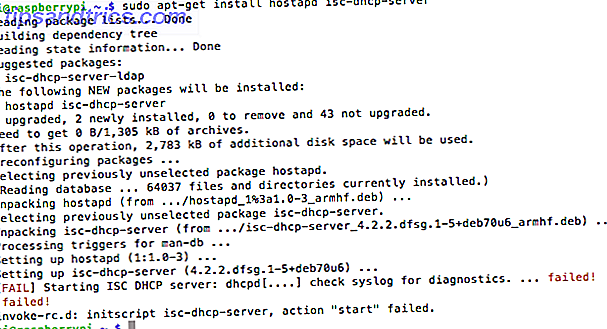

sudo apt-get update sudo apt-get remove wolfram-engine sudo apt-get install hostapd isc-dhcp-server

Her har vi installert en DHCP-server, slik at WiFi-klienter automatisk kan få en IP-adresse. Ignorer feilen - dette betyr bare at vi ikke har satt opp det ennå.

sudo nano /etc/dhcp/dhcpd.conf Kommentere (legg til en # til start av dem) følgende linjer:

option domain-name "example.org"; option domain-name-servers ns1.example.org, ns2.example.org; Uncomment (fjern #) ordet autoritative fra disse linjene:

# If this DHCP server is the official DHCP server for the local # network, the authoritative directive should be uncommented. authoritative; Rull nå nedover og lim inn:

subnet 192.168.42.0 netmask 255.255.255.0 { range 192.168.42.10 192.168.42.50; option broadcast-address 192.168.42.255; option routers 192.168.42.1; default-lease-time 600; max-lease-time 7200; option domain-name "local"; option domain-name-servers 8.8.8.8, 8.8.4.4; } Lagre med CTRL-X -> Y -> enter .

Deretter skriver du:

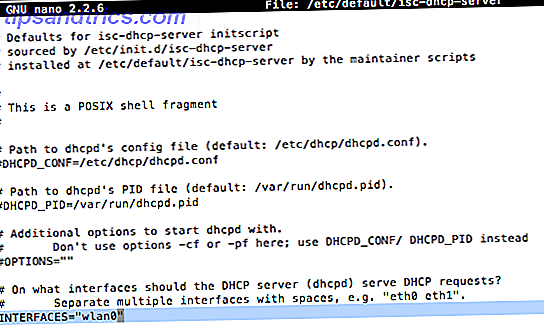

sudo nano /etc/default/isc-dhcp-server Endre siste linje slik at den leser:

INTERFACES="wlan0"

Hvilket betyr at DHCP-serveren skal lytte på det trådløse grensesnittet for å gi ut IP-adresser. Til slutt:

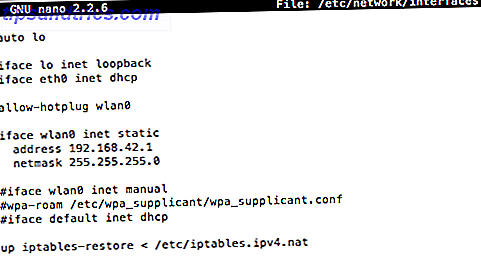

sudo nano /etc/network/interfaces Erstatt alt etter (forlater denne linjen):

allow-hotplug wlan0 Med dette:

iface wlan0 inet static address 192.168.42.1 netmask 255.255.255.0 #iface wlan0 inet manual #wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf #iface default inet dhcp

Avslutt og lagre (CTRL-X, Y, skriv inn - husk at jeg ikke vil si det igjen!) . Vi har nå definert en statisk IP-adresse for det trådløse nettverket, og vi har fortalt DHCP-serveren å tildele IP-adresser til klienter. Rått. Deretter skriver du:

sudo ifconfig wlan0 192.168.42.1 For å definere vår hotspot, rediger HostAP-konfigurasjonsfilen som følger.

sudo nano /etc/hostapd/hostapd.conf Legg til følgende linjer, rediger ssiden (WiFi-nettverksnavnet) og wpa_passphrase hvis du ønsker det.

interface=wlan0 driver=nl80211 ssid=PiTest hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=raspberry wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP Nå må vi fortelle Pi hvor vår config-fil er.

sudo nano /etc/default/hostapd Erstatt denne linjen:

#DAEMON_CONF="" med:

DAEMON_CONF="/etc/hostapd/hostapd.conf" Til slutt må vi konfigurere NAT. NAT eller Network Address Translation, er prosessen med å endre interne nettverks-IP-adresser til en enkelt ekstern IP, og rute ting rundt riktig.

sudo nano /etc/sysctl.conf Helt nederst legg til:

net.ipv4.ip_forward=1 Lagre. Kjør alle følgende kommandoer - vær så snill å lim inn dem alle samtidig. Her etablerer vi rutingstabeller som i utgangspunktet bare kobler til vår Ethernet- og WiFi-adapter.

sudo sh -c "echo 1>/proc/sys/net/ipv4/ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED, ESTABLISHED -j ACCEPT sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Endelig løp:

sudo nano /etc/network/interfaces og legg til:

up iptables-restore< /etc/iptables.ipv4.nat helt til slutt. For å teste kjører vi:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf PiTest- nettverket ditt bør sendes nå, forutsatt at du ikke endret navnet. Prøv å koble fra en annen maskin eller mobilenhet, og du bør se noen feilsøkingsinformasjon som vises på skjermen, slik:

Nå, klikk CTRL-C for å avbryte programmet, og la oss sørge for at dette kjører som en tjeneste ved omstart. Kjør disse kommandoene:

sudo service hostapd start sudo service isc-dhcp-server start sudo update-rc.d hostapd enable sudo update-rc.d isc-dhcp-server enable Nå har vi oppsettet for ruting, men vi må fortsatt legge til Tor i ligningen - akkurat nå har vi nettopp laget en ruter.

Installer Tor

sudo apt-get install tor sudo nano /etc/tor/torrc Kopier og lim inn denne høyre øverst. Ignorer alt annet, og lagre:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1 Bli kvitt våre gamle rutingstabeller og legg til et unntak for SSH, slik at vi fortsatt kan logge inn. Vi legger til et gjennombrudd for DNS-oppslag; og styrer all TCP trafikk (styresignaler) til 9040.

sudo iptables -F sudo iptables -t nat -F sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 Du kan sjekke oppføringene slik:

sudo iptables -t nat -L Lagre filen slik at den er lastet på omstart.

sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Aktiver at den starter ved oppstart, og start så om igjen, så vi kan teste den.

sudo update-rc.d tor enable sudo shutdown -r now Du kan opprette en loggfil og hale den ved hjelp av følgende (dette er ikke nødvendig, men kan være nyttig for feilsøking hvis du har problemer).

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log tail -f /var/log/tor/notices.log Gå over til whatismyipaddress.com for å bekrefte at din IP ikke er fra din egen Internett-leverandør:

Eller bruk check.torproject.org:

Du kan finne at Google ber deg om å bekrefte med en Captcha ganske ofte - dette er fordi Tor ofte brukes av spammere, og det er ikke mye du kan gjøre med det.

Gratulerer, du er anonymisert og kan nå få tilgang til skjulte Tor-nettsteder med .onion- domenet (Hvordan finne aktive løksteder? Hvordan finne aktive løksteder og hvorfor du kan ønske å finne aktive løksteder og hvorfor du kan ønske å løk nettsteder, så oppkalt fordi de slutter med ".onion", er vert som Tor skjulte tjenester - en helt anonym måte å være vert for nettsteder. Les mer). Bare gjør ikke noe dumt, for eksempel start et nettsted som selger narkotika til Bitcoins, eller bruk ditt virkelige navn hvor som helst, og du burde ha det bra. Gi oss beskjed hvis du har problemer, og jeg vil prøve å hjelpe.