Ransomware er en type malware som forhindrer normal tilgang til et system eller filer, med mindre offeret betaler et løsesum. De fleste er kjent med krypto-ransomware-varianter, der filene er innkapslet i ukrypterbar kryptering, men paradigmet er faktisk mye eldre enn det.

Faktisk går ransomware tilbake nesten ti år. Som mange datasikkerhetstrusler stammer den fra Russland og grenser til land. Siden sin første oppdagelse har Ransomware utviklet seg til å bli en stadig sterkere trussel, i stand til å utvinne stadig større løslatelser.

Tidlig Ransomware: Fra Russland med Hate

De første ransomware-prøvene ble oppdaget i Russland mellom 2005 og 2006. Disse ble opprettet av russiske organiserte kriminelle, og hovedsakelig rettet mot russiske ofre, så vel som de som bor i de nominalt russoponiske nabolandene som Hviterussland, Ukraina og Kasakhstan.

En av disse ransomware varianter ble kalt TROJ_CRYZIP.A. Dette ble oppdaget i 2006, lenge før termen ble myntet. Det påvirket i stor grad maskiner som kjører Windows 98, ME, NT, 2000, XP og Server 2003. Når de lastes ned og utført, vil det identifisere filer med en bestemt filtype, og flytte dem til en passordbeskyttet ZIP-mappe, etter å ha slettet originalene. For at offeret skal gjenopprette sine filer, må de overføre $ 300 til en E-Gold-konto.

E-Gold kan beskrives som en åndelig forgjenger til BitCoin. En anonym gullbasert digital valuta som ble forvaltet av et selskap basert i Florida, men registrert i Saint Kitts og Nevis, tilbød relativ anonymitet, men ble raskt begunstiget av organiserte kriminelle som en metode for å vaske skitne penger. Dette førte den amerikanske regjeringen til å suspendere den i 2009, og selskapet brøt seg ikke lenge etter.

Senere ransomware-varianter vil bruke anonyme krypto-valutaer som Bitcoin, forhåndsbetalte debetkort og til og med premium-telefonnumre som betalingsmetode.

TROJ_RANSOM.AQB er en annen ransomware-variant som ble identifisert av Trend Micro i 2012. Infeksjonsmetoden var å erstatte Master Boot Record (MBR) av Windows med sin egen ondsinnede kode. Når datamaskinen startet opp, ville brukeren se en løseprismelding skrevet på russisk, som krevde at offeret betalte 920 ukrainske hryvnia via QIWI - et kyprosbasert, russisk eid betalingssystem. Når betalt, ville offeret få en kode, som vil tillate dem å gjenopprette datamaskinen sin til vanlig.

Med mange av de identifiserte ransomware-operatørene som blir identifisert fra Russland, kan det hevdes at erfaringene som er oppnådd for å målrette hjemmemarkedet, har gjort dem bedre i stand til å målrette mot internasjonale brukere.

Stopp, politiet!

Mot slutten av 2000-årene og begynnelsen av 2010-tallet ble ransomware stadig anerkjent som en trussel mot internasjonale brukere. Men det var fortsatt en lang vei å gå før den ble homogenisert i den kraftige, krypto-ransomware-varianten vi ser i dag.

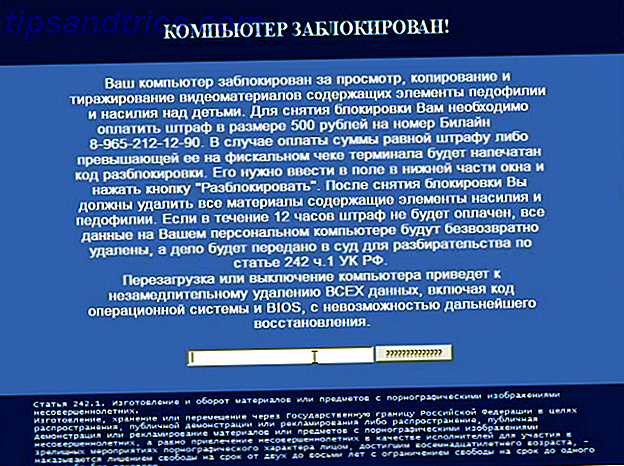

Rundt denne tiden ble det vanlig for ransomware å etterligne rettshåndhevelse for å trekke ut ransom. De ville anklage offeret for å være involvert i en forbrytelse - alt fra bare brudd på opphavsretten til ulovlig pornografi - og si at datamaskinen er under utredning, og har blitt låst.

Da ville de gi offeret et valg. Ofret kunne velge å betale en "fin". Dette ville slippe (ikke-eksisterende) kostnader, og returnere tilgang til datamaskinen. Hvis offeret forsinket, ville bøten doble. Hvis offeret nektet å betale helt, ville ransomware true dem med arrestasjon, rettssak og potensiell fengsel.

Den mest anerkjente varianten av politi ransomware var Reveton. Det som gjorde Reveton så effektivt var at det brukte lokalisering til å vises mer lovlig. Det ville fungere hvor brukeren var basert, og deretter etterligne den relevante lokale rettshåndhevelsen.

Så, hvis offeret var basert i USA, ser løsningen ut til å være fra Justisdepartementet. Hvis brukeren var italiensk, ville den vedta stylingen av Guardia di Finanza. Britiske brukere vil se en melding fra London Metropolitan Police eller Strathclyde Police.

Skaperne av Reveton dekket alle sine grunner. Det var lokalisert for praktisk talt alle europeiske land, så vel som Australia, Canada, New Zealand og USA. Men det hadde en feil. Siden den ikke krypterte brukerens filer, kan den fjernes uten uønskede effekter. Dette kan oppnås med en antivirus-live-CD, eller ved å starte opp i sikker modus.

CryptoLocker: The First Big Crypto-Ransomware

Crypto-ransomware har ingen slik feil. Den bruker nesten ubrytelig kryptering for å grave brukerens filer. Selv om skadelig programvare ble fjernet, forblir filene låst. Dette legger et enormt press på offeret for å betale opp.

CryptoLocker var den første allment gjenkjente krypto-ransomware CryptoLocker er den nestiest malware Ever og her er hva du kan gjøre CryptoLocker er det nestiest malware Ever & Her er hva du kan gjøre CryptoLocker er en type ondsinnet programvare som gjør datamaskinen helt ubrukelig ved å kryptere alle av filene dine. Det krever deretter monetær betaling før tilgang til datamaskinen din returneres. Les mer, og dukket opp mot slutten av 2013. Det er vanskelig å estimere omfanget av infiserte brukere med noen grad av nøyaktighet. ZDNet, en høyt respektert teknologi journal, spore fire bitcoin adresser brukt av malware, og oppdaget at de mottok ca $ 27 millioner i utbetalinger.

Den ble distribuert gjennom infiserte e-postvedlegg, som ble spredt via enorme spamnett, samt gjennom Gameover ZeuS botnet. Når det først hadde kompromittert et system, ville det systematisk kryptere dokument- og mediefiler med sterk RSA-nøkkelkryptografi.

Offeret vil da ha kort tid til å betale et løsepris på $ 400 USD eller € 400 EUR, enten via Bitcoin, eller via GreenDot MoneyPak - et forhåndsbetalt kupongsystem favorisert av cyberkriminelle. Hvis offeret ikke klarte å betale innen 72 timer, truet operatørene at de ville slette den private nøkkelen, noe som gjorde dekryptering umulig.

I juni 2014 ble CryptoLocker-distribusjonsserverne tatt ned av en koalisjon av akademikere, sikkerhetsleverandører og rettshåndhevende organer i Operation Tovar. To leverandører - FireEye og Fox-IT - klarte å få tilgang til en database med private nøkler som ble brukt av CryptoLocker. De løslatt deretter en tjeneste som tillot ofrene å dekryptere sine filer gratis. CryptoLocker er død: Her kan du få dine filer tilbake! CryptoLocker er død: Her kan du få dine filer tilbake! Les mer

Selv om CryptoLocker var kortvarig, viste det seg definitivt at krypto-ransomware-modellen kunne være en lukrativ, og resulterte i et halvt digitalt våpenløp. Mens sikkerhetsleverandører forberedte begrensning, utgav kriminelle noensinne sofistikerte ransomware-varianter.

TorrentLocker og CryptoWall: Ransomware blir smartere

En av disse forbedrede ransomware varianter var TorrentLocker, som dukket opp kort etter CryptoLockers fall.

Dette er en ganske fotgjengerform for krypto-ransomware. Som de fleste former for krypto-ransomware er angripsvektoren skadelig e-postvedlegg, spesielt Word-dokumenter med ondsinnede makroer. Slik beskytter du deg mot Microsoft Word-skadelig programvare. Slik beskytter du deg mot Microsoft Word-skadelig programvare. Visste du at datamaskinen din kan bli smittet av ondsinnet Microsoft Office-dokumenter, eller at du kan bli bedt om å aktivere innstillingene de trenger for å infisere datamaskinen din? Les mer . Når en maskin er infisert, vil den kryptere det vanlige sortimentet av medie- og kontorfiler ved hjelp av AES-kryptering.

Den største forskjellen var i løsningen notater vises. TorrentLocker vil vise løsesummen som kreves i offerets lokale valuta. Så, hvis den infiserte maskinen var basert i Australia, ville TorrentLocker vise prisen i australske dollar TorrentLocker er en ny Ransomware Down Under. Og det er ondt. TorrentLocker er en ny Ransomware Down Under. Og det er ondt. Les mer, betales i BitCoin. Det vil også liste lokale BitCoin-utvekslinger.

Det har til og med vært nyskapninger i infeksjons- og forvirringsprosessen. Ta CryptoWall 4.0, for eksempel den siste belastningen i den fryktede familien av krypto-ransomware.

Dette har endret måten det infiserer systemer på, og omdøper nå alle infiserte filer, og forhindrer dermed brukeren til å bestemme hva som er kryptert, og gjøre det vanskeligere å gjenopprette fra en sikkerhetskopi.

Ransomware målretter nå nisje plattformer

Overveldende er ransomware rettet mot datamaskiner som kjører Windows, og i mindre grad smarttelefoner som kjører Android. Grunnen til dette kan hovedsakelig tilskrives markedsandeler. Langt flere bruker Windows enn Linux. Dette gjør Windows til et mer attraktivt mål for malware-utviklere.

Men i løpet av det siste året har denne trenden begynt å reversere - om enn sakte - og vi begynner å se krypto-ransomware være målrettet mot Mac og Linux-brukere.

Linux.Encoder.1 ble oppdaget i november 2015 av Dr.Web - en stor russisk cyber-sikkerhetsfirma. Det er eksternt utført av en feil i Magento CMS, og vil kryptere et antall filtyper (kontor- og mediefiler, samt filtyper assosiert med webapplikasjoner) ved hjelp av AES og RSA public key kryptografi. For å dekryptere filene må offeret betale et løsesum på en bitcoin.

Tidligere i år så vi ankomsten av KeRanger ransomware, som rettet mot Mac-brukere Hvilke sikkerhetstrusler står overfor Mac-brukere i 2016? Hvilke sikkerhetstrusler står overfor Mac-brukere i 2016? Fortjent eller ikke, har Mac OS X et rykte for å være sikrere enn Windows. Men er det rykte fortsatt fortjent? Hvilke sikkerhetstrusler eksisterer for Apple-plattformen, og hvordan påvirker de brukerne? Les mer . Dette hadde en uvanlig angrepsvektor, da den kom inn i systemer ved å infiltrere programvareoppdateringene for Transmission - en populær og legitim BitTorrent-klient.

Mens trusselen om ransomware til disse plattformene er liten, er det ubestridelig voksende og kan ikke ignoreres.

Fremtiden for Ransomware: Destruction as a Service

Så, hvordan ser fremtiden for ransomware ut? Hvis jeg måtte legge det inn i ord: merker og franchiser.

La oss først snakke om franchise. En interessant trend har dukket opp de siste årene, i den forbindelse at utviklingen av ransomware har blitt utrolig kommoditert. I dag, hvis du blir smittet med ransomware, er det helt trolig at personen som distribuerte det, ikke er den personen som opprettet den.

Deretter er det merkevarebygging. Mens mange ransomware-stammer har oppnådd navngjenkjenning for den ødeleggende kraften de besitter, satser noen produsenter på å gjøre sine produkter så anonym og generiske som mulig.

Verdien av et white-label ransomware er at det kan bli rebranded. Fra en hoved ransomware-stamme, kan flere hundre oppstå. Det er kanskje denne grunnen til at i løpet av første kvartal 2015 ble over 725 000 ransomware-prøver samlet inn av McAfee Labs. Dette representerer en kvartalsvis økning på nesten 165%.

Det virker ekstremt usannsynlig at rettshåndhevelse og sikkerhetsbransjen vil kunne holde tilbake denne økende tidevannet.

Har du blitt rammet av ransomware? Fikk du opp, miste data, eller klarer å overvinne problemet på en annen måte (kanskje en backup)? Fortell oss om det i kommentarene!

Image Credits: personvern og sikkerhet fra Nicescene via Shutterstock