Nå skal vi alle være oppmerksomme på farene ved å sikre nettverk med WEP, som jeg demonstrerte før du kunne hacke på 5 minutter. Slik sprekk du ditt eget WEP-nettverk for å finne ut hvor usikkert det egentlig er. Slik sprekker du ditt eget WEP Nettverk for å finne ut hvor usikkert det egentlig er Vi forteller hele tiden at bruk av WEP for å "sikre" det trådløse nettverket ditt egentlig er et tåpelig spill, men folk gjør det fortsatt. I dag vil jeg gjerne vise deg nøyaktig hvor usikkert WEP egentlig er, ved ... Les mer. Rådene har alltid vært å bruke WPA eller WPA2 for å sikre nettverket ditt, med et langt passord som ikke kunne hackes av brute force.

Nå skal vi alle være oppmerksomme på farene ved å sikre nettverk med WEP, som jeg demonstrerte før du kunne hacke på 5 minutter. Slik sprekk du ditt eget WEP-nettverk for å finne ut hvor usikkert det egentlig er. Slik sprekker du ditt eget WEP Nettverk for å finne ut hvor usikkert det egentlig er Vi forteller hele tiden at bruk av WEP for å "sikre" det trådløse nettverket ditt egentlig er et tåpelig spill, men folk gjør det fortsatt. I dag vil jeg gjerne vise deg nøyaktig hvor usikkert WEP egentlig er, ved ... Les mer. Rådene har alltid vært å bruke WPA eller WPA2 for å sikre nettverket ditt, med et langt passord som ikke kunne hackes av brute force.

Vel, det viser seg at det er en betydelig bakdør i de fleste rutere som kan utnyttes - i form av en teknologi som kalles WPS . Les videre for å finne ut hvordan hack fungerer, hvordan du tester ditt eget nettverk, og hva du kan gjøre for å forhindre det.

Bakgrunn

WPA selv er ganske sikker. Passordet kan kun brytes gjennom brute force, så det er bare realistisk hackable hvis du har valgt et svakt enkeltord passordfrase.

WPS derimot er en teknologi som er bygd inn i de fleste Wi-Fi-rutere som gjør at du enkelt kan omgå WPA-passordet ved å enten bruke en fysisk PIN-kode som er skrevet på siden av ruteren, eller en knapp som du kan trykke på begge enhetene for å par dem.

Det viser seg at WPS-PIN-koden - en measly 8-sifret numerisk kode - er svært utsatt for brute force-angrep. Hvis du antar en mottakelig router og et godt signal, kan WPS-PIN-en hackes inn så lite som 2 timer. Når WPS-PIN-koden er oppnådd, blir WPA-passordet også avslørt.

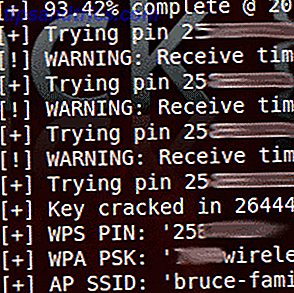

Reaver, utgitt av Craig Heffner og tilgjengelig for nedlasting på Google Code, er en praktisk implementering som du kan peke og skyte på levedyktige nettverk. Her er en video av den i aksjon (hopp til slutt hvis du bare vil se hele passordet som er avslørt for angriperen) :

Stefan Viehböck oppdaget også samme sårbarhet selvstendig og har gitt ut et lignende verktøy som du kan laste ned. Her er en video av Stefans app i aksjon:

Mitigating Attack

Det er noen metoder for å redusere angrepet. Den første er å deaktivere WPS-alternativet på ruteren din helt. Dessverre er dette ikke mulig på alle rutere og er vanligvis aktivert som standard, slik at ikke-tekniske kunnskapsrike brukere er mottakelige her.

Ikke bare det, men jeg fant det på ruteren min, at alternativet for å deaktivere WPS PIN ikke faktisk deaktiverte PIN-koden som ble skrevet på siden av ruteren - bare den brukerdefinerte PIN-koden. Jeg siterer:

Når den er deaktivert, kan brukerne fortsatt legge til en trådløs klient via WPS med enten Push Button eller PIN Number-metoden.

Så i noen tilfeller ser det ut til at dette er en permanent bakdør som ikke kan reduseres av brukerinnstillinger alene.

Et annet alternativ er å deaktivere det trådløse nettverket helt på mottatte enheter, selv om dette åpenbart ikke er et mulig alternativ for de fleste brukere som trenger Wi-Fi-funksjonalitet for bærbare datamaskiner og mobile enheter.

Avanserte brukere blant dere kan tenke på dette tidspunktet om MAC-adressefiltrering for å sette opp en liste over bestemte enheter som er tillatt å bli med i nettverket - men dette kan enkelt omgå ved å fakse MAC-adressen til en tillatt enhet.

Til slutt kan enheter starte en lås når flere mislykkede forsøk oppdages. Dette reduserer ikke helt et angrep, men øker tiden som trengs for å fullføre det betydelig. Jeg tror Netgear-rutere har en automatisk 5 minutters blokk innebygd, men i testingen økte jeg bare angrepstiden som var nødvendig til omtrent en dag.

En fastvareoppdatering kan øke tiden for hvilke enheter som er blokkert, og dermed eksponentielt øke den totale tiden som trengs for et angrep), men dette må enten være brukerinitiert (usannsynlig for de fleste brukere) eller utføres automatisk når ruteren starter på nytt (som er ofte tilfelle med kabeltjenester).

Prøv det selv

For de som ønsker å teste sine egne hjemmeoppsett for sårbarheten, kan du få den nyeste koden fra Reaver-prosjektet på Google Code. Du trenger litt smak av Linux for å teste det på (jeg foreslår Backtrack), så vel som et kort som gjør det mulig å promiscuous wifi overvåking og riktig driver / aircrack programvarepakke. Hvis du var i stand til å følge min siste opplæring om WEP-cracking. Hvordan sprenge ditt eget WEP-nettverk for å finne ut hvor usikkert det egentlig er. Hvordan sprekk ditt eget WEP-nettverk for å finne ut hvor usikkert det egentlig er. Vi forteller oss hele tiden at bruk av WEP for å "sikre" det trådløse nettverket ditt er virkelig et tullspill, men folk gjør det fortsatt. I dag vil jeg gjerne vise deg nøyaktig hvor usikker WEP egentlig er, ved ... Les mer, dette vil også fungere.

Etter at du har lastet ned pakken, navigerer du til katalogen og skriver inn (erstatter XXXX med gjeldende versjonsnummer, eller husk at du kan trykke på TAB for at konsollen automatisk skal fullføre kommandoen for deg med matchende filnavn) :

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src ./configure lage lage installer airmon-ng start wlan0 Du bør se noe om et mon0-grensesnitt som opprettes. For å skanne etter egnede nettverk, bruk:

walsh -i mon0

og for å starte reaver-angrepet, skriv (erstattet BSSID med den heksadesimale BSSID av målnettverket):

reaver -i mon0 -b BSSID -vv -d 0 -ignore-låser

Det sier seg selv at dette ville være en alvorlig trådkriminalitetsforbrytelse å utføre på ethvert nettverk som du ikke har eksplisitt tillatelse til å teste på.

Feilsøking

Husk å sjekke ut Reaver wiki for en mer fullstendig FAQ. Det vanligste problemet jeg fant var enten for svakt et signal, noe som betyr at en full WPS-håndtrykk aldri kan bli fullført, eller den samme PIN-koden blir gjentatt sammen med en timeout - dette skyldes ruteren 5 minutters lockout.

Jeg forlot programvaren som kjører, og etter en tid ville det prøve noen flere PIN-kode, inntil hjemmenettverket ble brutt i løpet av 8 timer, og den 20 aalfanumeriske, blandede tegnsetting passordet jeg hadde flittig satt ble avslørt på skjermen.

Skulle du være bekymret?

Dette er fortsatt veldig mye et nytt angrep, men det er viktig at du er klar over farene og vet hvordan du kan beskytte deg selv. Hvis du finner at ruteren din er sårbar og har et støttenummer å ringe, foreslår jeg at du spør dem hvor lenge det vil være før en passende firmwareoppdatering er tilgjengelig, eller hvordan du kan gå om oppgraderingen hvis den allerede er tilgjengelig.

Noen brukere vil enkelt kunne forhindre dette angrepet med en enkel innstillingsendring, men for det store antallet rutere i bruk er dette en permanent bakdør som bare en fastvareoppdatering skal redusere noe.

Gi oss beskjed i kommentarene hvis du har noen spørsmål eller klarte å prøve dette på din egen wifi.