En av mine favoritt cybersikkerhetsbetingelser er "botnet." Det fremkaller alle slags bilder: sammenkoblede roboter, legioner av nettverksarbeidere driver samtidig med et enkelt mål. Funnily nok, det bildet som ordet vekker, ligner på det som en botnet er - i rundkjøringsvilkår, i det minste.

Botnets står for en seriøs mengde databehandlingskraft rundt om i verden. Og den makt er regelmessig (kanskje til og med konsekvent) kilden til skadelig programvare, ransomware, spam og mer. Men hvordan kommer botnets inn i eksistens? Hvem styrer dem? Og hvordan kan vi stoppe dem?

Hva er en Botnet?

SearchSecurity botnet-definisjonen sier at "en botnet er en samling av Internett-tilkoblede enheter, som kan omfatte PCer, servere, mobile enheter og internett av ting som er smittet og kontrollert av en vanlig type malware. Brukerne er ofte ikke klar over at et botnet smitter deres system. "

Definisjonens siste setning er nøkkelen. Enheter innenfor en botnet er vanligvis ikke villig. Enheter som er smittet med visse malwarevarianter, er kontrollert av eksterne trusselaktører, også kriminelle. Malware skjuler de ondsinnede botnetaktivitetene på enheten som gjør eieren ikke klar over sin rolle i nettverket. Du kan sende spam som tilbyr appendage forstørrelsestabletter av tusenvisen - uten inkling.

Som sådan refererer vi ofte til infiserte botnet-enheter. Er din PC en Zombie? Og hva er en Zombie Computer, uansett? [MakeUseOf Forklarer] Er din PC en Zombie? Og hva er en Zombie Computer, uansett? [MakeUseOf Forklarer] Har du noen gang lurt på hvor all Internett-spam kommer fra? Du mottar sannsynligvis hundrevis av spamfiltrede søppelposteringer hver dag. Betyr det at det er hundrevis og tusen mennesker der ute, sitter ... Les mer til som "zombier".

Hva gjør en Botnet?

En botnet har flere vanlige funksjoner, avhengig av botnetoperatørens ønske:

- Spam: Sende store mengder spam rundt om i verden. For eksempel var gjennomsnittlig andel spam i global e-posttrafikk mellom januar og september 56, 69 prosent. Når sikkerhetsforskningsfirma FireEye midlertidig stoppet overgangen til den beryktede Srizbi botnet etter at den beryktede McColo-hosting gikk offline, falt global spam med et stort antall (og faktisk, da det endelig gikk offline, dro global spam midlertidig ned med rundt 50 prosent).

- Malware: Leverer skadelig programvare og spionprogrammer til sårbare maskiner. Botnet ressurser er kjøpt og solgt av malefactors for å fremme sine kriminelle bedrifter.

- Data: Fange passord og annen privat informasjon. Dette knytter seg til det ovennevnte.

- Klikk svindel: En infisert enhet besøker nettsteder for å generere falske webtrafik og annonsevisninger.

- Bitcoin: Botnet controllers direkte infiserte enheter til min Bitcoin og andre cryptocurrencies for å generere profitt stille.

- DDoS: Botnet-operatører dirigerer strømmen til infiserte enheter ved bestemte mål, og tar dem offline i distribuerte fornektelser.

Botnetoperatører vender vanligvis sine nettverk til en rekke av disse funksjonene for å generere profitt. For eksempel eier botnet-operatører som sender medisinsk spam til amerikanske statsborgere også de bankeapoteker som leverer varene. (Åh ja, det er virkelige produkter på slutten av e-posten. Brian Krebs Spam Nation er et utmerket innblikk i dette.)

Spam Nation: Inside Story of Organized Cybercrime - fra Global Epidemic til din Front Door Spam Nation: Inside Inside Organized Cybercrime - fra Global Epidemic til din inngangsdør Kjøp nå hos Amazon $ 9.31

De store botnettene har litt endret retning de siste årene. Mens medisinske og andre lignende typer spam var svært lønnsomme i lang tid, opphørte regjeringen i flere land utryddende fortjeneste. Som sådan økte antall e-postmeldinger med et ondsinnet vedlegg til en i hver 359 e-post, ifølge Symantecs juli 2017 Intelligence Report.

Hva ser en Botnet ut?

Vi vet at et botnet er et nettverk av infiserte datamaskiner. Kjernekomponentene og den faktiske botnetarkitekturen er imidlertid interessante å vurdere.

Arkitektur

Det er to hoved botnet arkitekturer:

- Klientservermodell: En klient-server botnet bruker vanligvis en chat-klient (tidligere IRC, men moderne botnetter har benyttet seg av Telegram og andre krypterte meldingsservices), domene eller nettsider for å kommunisere med nettverket. Operatøren sender en melding til serveren, videresender den til klienter, som utfører kommandoen. Selv om botnetinfrastrukturen varierer fra grunnleggende til svært komplekse, kan en konsentrert innsats deaktivere en klient-server botnet.

- Peer-to-Peer: En peer-to-peer (P2P) botnet forsøker å stoppe sikkerhetsprogrammer og forskere som identifiserer bestemte C2-servere ved å skape et decentralisert nettverk. Et P2P-nettverk er mer avansert 10 Nettverksvilkår du sikkert aldri visste, og hva de betyr 10 nettverksvilkår du sikkert aldri visste, og hva de betyr Her vil vi utforske 10 vanlige nettverksvilkår, hva de mener og hvor du sannsynligvis vil støte på dem. Les mer på noen måter enn en klient-server-modell. Videre er deres arkitektur forskjellig fra hvordan de fleste forestiller seg. I stedet for et enkelt nettverk av sammenkoblede infiserte enheter som kommuniserer via IP-adresser, foretrekker operatører å bruke zombie-enheter som er koblet til noder, i sin tur forbundet med hverandre og hovedkommunikasjonsserveren. Tanken er at det er rett og slett for mange sammenkoblede men separate knuter å ta seg ned samtidig.

Kommandere og kontrollere

Command and Control (noen ganger skrevet C & C eller C2) protokoller kommer i forskjellige guiser:

- Telnet: Telnet-botnets er relativt enkle, ved hjelp av et skript for å skanne IP-områder for standard telnet- og SSH-serverlogg for å legge til sårbare enheter for å legge til bots.

- IRC: IRC-nettverk tilbyr en ekstremt lav båndbreddekommunikasjonsmetode for C2-protokollen. Evnen til å raskt bytte kanaler gir en viss ekstra sikkerhet for botnetoperatører, men betyr også at smittede klienter enkelt blir kuttet av botnet hvis de ikke mottar oppdatert kanalinformasjon. IRC-trafikken er relativt enkel å undersøke og isolere, noe som betyr at mange operatører har flyttet seg bort fra denne metoden.

- Domener: Noen store botnets bruker domener i stedet for en meldingsklient for kontroll. Infiserte enheter får tilgang til et bestemt domene som serverer en liste over kontrollkommandoer, som lett tillater endringer og oppdateringer i fly. Ulempen er det store kravet til båndbredde for store botnetter, så vel som den relative lettheten som mistenkte kontrolldomener er stengt ned. Noen operatører bruker såkalt bulletproof hosting til å operere utenfor jurisdiksjonen til land med streng kriminell internettlov.

- P2P: En P2P-protokoll utfører vanligvis digital signering ved hjelp av asymmetrisk kryptering (en offentlig og en privat nøkkel). Betydning mens operatøren holder den private nøkkelen, er det ekstremt vanskelig (i hovedsak umulig) for alle andre å utstede forskjellige kommandoer til botnet. På samme måte gjør mangelen på en enkelt definert C2-server angrep og ødeleggelse av en P2P-botnet vanskeligere enn sine motparter.

- Andre: Gjennom årene har vi sett botnetoperatører bruke noen interessante kommando- og kontrollkanaler. De som umiddelbart kommer i tankene, er sosiale medier, for eksempel Android Twitoor botnet, kontrollert via Twitter, eller Mac.Backdoor.iWorm som utnyttet Minecraft-serverlisten subreddit for å hente IP-adresser for nettverket. Instagram er heller ikke trygt. I 2017 brukte Turla, en cyberspionagruppe med nært koblinger til russisk intelligens, kommentarer til Britney Spears Instagram-bilder for å lagre plasseringen av en malware-distribusjons C2-server.

Zombies

Den endelige delen av botnetpuslespillet er de infiserte enhetene (dvs. zombiene).

Botnetoperatører søker etter hensikt og smitter sårbare enheter for å utvide sin driftskraft. Vi oppførte de viktigste botnetbruken ovenfor. Alle disse funksjonene krever datakraft. Videre er botnetoperatører ikke alltid vennlige med hverandre, snu kraften til de infiserte maskinene på hverandre.

Langt de fleste zombie-enhetens eiere er uvitende om deres rolle i botnet. Til tider virker botnet malware imidlertid som en kanal for andre malware varianter.

Denne ESET-videoen gir en fin forklaring på hvordan botnets ekspanderer:

Typer enheter

Nettverksbaserte enheter kommer online på en oppsiktsvekkende måte. Og botnets er ikke bare på jakt etter en PC eller Mac. Som du vil lese mer om i følgende avsnitt, er ting av Internett-enheter like like utsatt (om ikke mer) for å botnet malwarevarianter. Spesielt hvis de blir søkt ut på grunn av deres rystende sikkerhet.

Hvis jeg fortalte foreldrene mine om å returnere sin splitter nye smarte TV som de fikk på salg fordi IOT er usikkert, gjør dette meg en god datter eller en dårlig datter?

Jeg spurte om det kan høre på talekommandoer, de sa ja; Jeg gjorde en knitrende lyd. De sa vi snakker i morgen.- Tanya Janca (@shehackspurple) 28. desember 2017

Smarttelefoner og nettbrett er heller ikke sikre. Android har sett flere botnets gjennom de siste årene. Android er et enkelt mål Hvordan kommer skadelig programvare inn i smarttelefonen din? Hvordan kommer skadelig programvare inn i smarttelefonen din? Hvorfor vil malware-forhandlere smitte på smarttelefonen din med en infisert app, og hvordan kommer malware inn i en mobil-app i utgangspunktet? Les mer: det er åpen kildekode, har flere operativsystemversjoner og mange sårbarheter på en gang. Ikke glede så raskt, iOS-brukere. Det har vært et par malwarevarianter rettet mot Apple-mobilenheter, men vanligvis begrenset til jailbroken iPhones med sikkerhetsproblemer.

Et annet kjernebotnet-mål er en sårbar ruter 10 måter ruteren din ikke er så sikker som du tror 10 måter ruteren din ikke er så sikker som du tror Her er 10 måter ruteren din kunne bli utnyttet av hackere og drevne trådløse hijackere . Les mer . Rutere som kjører gammel og usikker fastvare, er enkle mål for botnets, og mange eiere vil ikke innse at deres internettportal bærer en infeksjon. På samme måte mislykkes en nettopp svimlende mengde Internett-brukere til å endre standardinnstillingene på rutene sine 3 Standard passord du må endre og hvorfor 3 standard passord du må endre og hvorfor passord er ubeleilig, men nødvendig. Mange mennesker har en tendens til å unngå passord når det er mulig, og gjerne bruker standardinnstillinger eller samme passord for alle kontoene sine. Denne oppførselen kan gjøre dataene dine og ... Les mer etter installasjonen. I likhet med IoT-enheter tillater dette at skadelig programvare forplanter seg i svimlende grad, med liten motstand i infeksjonen av tusenvis av enheter.

Tar ned en Botnet

Å ta en botnet er ikke en lett oppgave, av flere grunner. Noen ganger gjør botnetarkitekturen en operatør til å gjenoppbygge raskt. På andre tidspunkter er botnet ganske enkelt for stort til å falle ned i et fall. Flertallet av botnet takedowns krever koordinering mellom sikkerhetsforskere, offentlige etater og andre hackere, noen ganger stole på tips eller uventede bakdører.

Et stort problem for sikkerhetsforskere er den relative lettheten med hvilke copycat-operatører starter operasjoner med samme malware.

GameOver Zeus

Jeg skal bruke GameOver Zeus (GOZ) botnet som et eksempel på taket. GOZ var en av de største nyere botnets, antatt å ha over en million infiserte enheter på sitt høydepunkt. Botnets primære bruk var monetær tyveri (distribusjon av CryptoLocker ransomware En historie om Ransomware: Hvor det startet og hvor det går en historie om Ransomware: Hvor det startet og hvor det kommer Ransomware datoer fra midten av 2000-tallet og som mange datasikkerhetstrusler, stammer fra Russland og Øst-Europa før de utvikler seg til å bli en stadig sterkere trussel. Men hva holder fremtiden for ransomware? Les mer) og spam-post, og med en sofistikert peer-to-peer-domene genererende algoritme, syntes å være ustoppelig.

En domenererende algoritme tillater botnet å pre-generere lange lister over domener for bruk som "rendezvous poeng" for botnet malware. Flere rendezvous-poeng gjør at spredningen er nesten umulig, da kun operatørene kjenner listen over domener.

I 2014 tvang et team av sikkerhetsforskere, som jobbet sammen med FBI og andre internasjonale organer, GameOver Zeus offline, i Operation Tovar. Det var ikke lett. Etter å ha registrert domeneregistreringssekvenser, registrerte laget rundt 150.000 domener i de seks månedene frem til starten av operasjonen. Dette var å blokkere eventuelle fremtidige domeneregistrering fra botnetoperatørene.

Deretter ga flere Internett-leverandører operasjonskontrollen av GOZs proxy noder, brukt av botnetoperatørene til å kommunisere mellom kommando- og kontrollservere og selve botnet. Elliot Peterson, ledende FBI-etterforsker på Operation Tovar, sa: "Vi kunne overbevise botsene som vi var gode til å snakke med, men alle de jevnaldrende og proxier og supernoder kontrollert av de onde var dårlig å snakke med og burde bli ignorert. "

Botnet-eieren Evgeniy Bogachev (online-alias Slavik) innså at taket var på plass etter en time, og forsøkte å kjempe tilbake i ytterligere fire eller fem timer før "innrømmende" nederlag.

I etterkant ble forskerne i stand til å sprekke den beryktede CryptoLocker ransomware kryptering, og skape gratis dekrypteringsverktøy for ofre. CryptoLocker Is Dead: Her er hvordan du kan få dine filer tilbake! CryptoLocker er død: Her kan du få dine filer tilbake! Les mer .

IoT Botnets er forskjellige

Tiltakene for å bekjempe GameOver Zeus var omfattende, men nødvendige. Det illustrerer at den rene kraften til et smart utformet botnet krever en global tilnærming til å begrense, som krever "nyskapende juridisk og teknisk taktikk med tradisjonelle rettshåndhevelsesverktøy", samt "sterke samarbeidsforhold med private næringseksperter og politimyndigheter i mer enn 10 land rundt om i verden. "

Men ikke alle botnets er de samme. Som en botnet møter sin ende, lærer en annen operatør fra ødeleggelsen.

I 2016 var det største og dårligste botnetet Mirai. Før sin delvise takknemlighet slo Internett av tingbaserte Mirai botnet flere fremtredende mål. Hvorfor Crypto Coin er ikke så sikker som du tror Hvorfor Crypto Coin er ikke så sikker som du tror Bitcoin fortsetter å slå nye høyder. Cryptocurrency nybegynner Ethereum truer med å eksplodere i sin egen boble. Interessen for blockchain, gruvedrift og kryptokurrency er på heltidshøyde. Så hvorfor er cryptocurrency entusiaster truet? Les mer med svimlende DDoS-angrep. Et slikt angrep rammet sikkerhetsforsker Brian Krebs 'blogg med 620Gbps, og til slutt tvang Krebs' DDoS-beskyttelse til å slippe ham som kunde. Et annet angrep i de følgende dagene slo fransk cloud-hosting-leverandør OVH med 1.2Tbps i det største angrepet noensinne. Bildet nedenfor illustrerer hvor mange land Mirai treffer.

Selv om Mirai ikke var nær ved å være den største botnet noensinne, produserte den de største angrepene. Mirai gjorde ødeleggende bruk av svingene av latterlig usikre IoT-enheter. Er ditt smarte hjem utsatt for sikkerhetsproblemer? Er ditt smarte hjem utsatt for sikkerhetsproblemer? Er Internett av ting trygt? Du ville håpe det, men en nylig studie har fremhevet at sikkerhetsproblemer oppstått for flere år siden, har ennå ikke blitt adressert. Du smarte hjem kan være i fare. Les mer, ved hjelp av en liste over 62 usikre standard passord for å samle enheter (admin / admin var øverst i listen, gå figur).

Sikkerhetsforsker Marcus Hutchins (aka MalwareTech) forklarer at en del av årsaken til Mirais massive kraft er at flertallet av IoT-enheter sitter der, gjør ingenting før det blir bedt om det. Det betyr at de nesten alltid er online, og nesten alltid har nettverksressurser å dele. En tradisjonell botnetoperatør ville analysere sine toppmaktperioder og tidsangrep tilsvarende. IoT botnets, ikke så mye.

Så, ettersom mer dårlige konfigurerte IoT-enheter kommer på nettet, vokser sjansen for utnyttelse.

Oppholder seg trygt

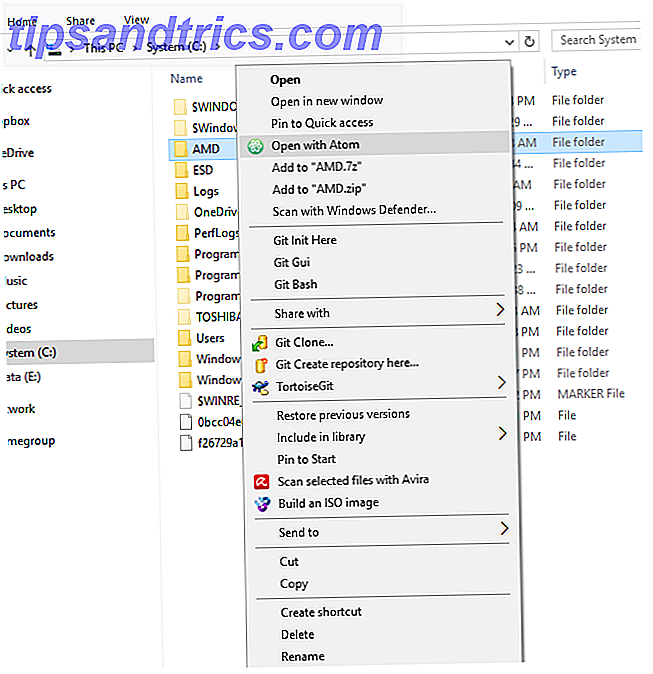

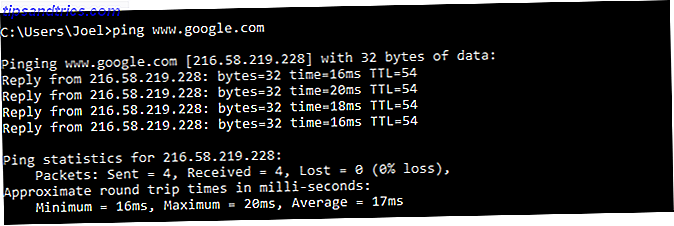

Vi har lært om hva en botnet gjør, hvordan de vokser og mer. Men hvordan stopper du at enheten blir en del av en? Vel, det første svaret er enkelt: Oppdater ditt system Slik løser du Windows 10: En nybegynners FAQ Hvordan fikser du Windows 10: En nybegynners FAQ Vil du ha litt hjelp med Windows 10? Vi svarer på de vanligste spørsmålene om bruk og konfigurering av Windows 10. Les mer. Regelmessige oppdateringer patch sårbare hull i operativsystemet, i sin tur kutte veiene for utnyttelse.

Den andre er nedlasting og oppdatering av et antivirusprogram, og et antimalwareprogram også. Det er mange gratis antivirus-suiter der ute som tilbyr utmerket, lav beskyttelse. Invester i et antimalware-program, som Malwarebytes. Den komplette malware-fjerningsguiden. Den komplette malware-fjerningsguiden Malware er overalt i disse dager, og utrydding av skadelig programvare fra systemet ditt er en langvarig prosess som krever veiledning. Hvis du tror at datamaskinen er infisert, er dette den guiden du trenger. Les mer . Et Malwarebytes Premium-abonnement vil gi deg tilbake $ 24.95 for året, noe som gir deg sanntidssikring mot skadelig programvare. Vel verdt investeringen, etter min mening.

Til slutt, ta litt ekstra nettlesersikkerhet. Drev-ved-bruk-kits er et uhell, men de kan lett unngås når du bruker en script-blokkering av utvidelse som uBlock Origin Hva er Cryptojacking og hvordan kan du unngå det? Hva er Cryptojacking og hvordan kan du unngå det? En ny sikkerhetstrussel er i byen: cryptojacking, hvor datamaskinen din er kapret for å generere Bitcoins. Men hvor utbredt er det, og hvordan kan du stoppe at systemet blir undergravet på denne måten? Les mer .

Var datamaskinen din del av en botnet? Hvordan innså du? Har du funnet ut hvilken infeksjon som brukte enheten din? Gi oss beskjed om dine erfaringer nedenfor!