Når du hører "sikkerhetsbrudd", hva kommer til å tenke? En ondsinnet hacker som sitter foran skjermene med Matrix digital tekst streaming ned? Eller en kjeller bolig tenåring som ikke har sett dagslys i tre uker? Hva med en kraftig supercomputer som prøver å hacke hele verden?

Virkeligheten er at alle disse situasjonene kan komme ned til en enkel fasett: det ydmyke - men vitale - passordet. Hvis noen har passordet ditt, er det egentlig spillet over. Hvis passordet ditt er for kort, eller gjettet, er det spillet over. Og når det er et brudd på sikkerheten, kan du gjette på hva som skjer på det mørke nettet. Det er riktig. Ditt passord.

Det er sju vanlige taktikker som brukes til å hacke passord. La oss ta en titt.

1. Ordbok

Først opp i det vanlige passordet hacking taktikk guide er ordboken angrep. Hvorfor heter det et ordbokangrep? Fordi det automatisk forsøker hvert ord i en definert "ordbok" mot passordet. Ordlisten er ikke strengt den du brukte i skolen.

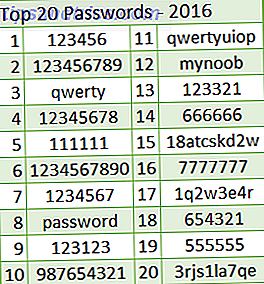

Nei. Denne ordboken er faktisk en liten fil som også inneholder de mest brukte passordkombinationene. Det inkluderer 123456, qwerty, passord, mynoob, prinsesse, baseball og all-time classic, hunter2.

Fordeler: Raskt, vil vanligvis låse opp noen dårlige beskyttede kontoer.

Cons: Selv litt sterkere passord forblir sikre.

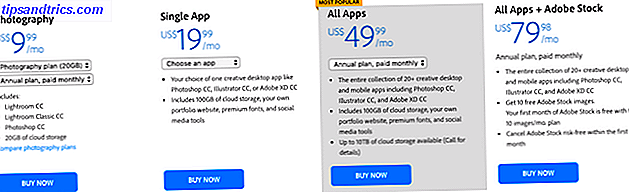

Hold deg trygg ved å bruke et sterkt engangspassord for hver konto i forbindelse med et passordadministrasjonsprogram. Passordbehandleren lar deg lagre dine andre passord Hvordan passordadministratorer holder passordene dine trygge Hvordan passordadministratorer holder passordene dine Passord som er vanskelig å knekke, er også vanskelig å huske. Vil du være trygg? Du trenger en passordbehandling. Slik fungerer de og hvordan de holder deg trygge. Les mer i et lager. Deretter kan du bruke et enkelt, latterlig sterkt passord for hvert nettsted. Her er våre valgløsninger for apper for passordbehandling Er passordbehandleren din sikker? 5 tjenester sammenlignet er passordbehandleren din sikker? 5 Tjenester Sammenlignet Med mindre du har et utrolig minne, kan du ikke håpe å huske alle dine brukernavn og passord. Det fornuftige alternativet er å bruke en passord manager - men som er best? Les mer .

2. Brute Force

Deretter vurderer vi et brute force attack, hvor en angriper prøver enhver mulig tegnkombinasjon. Forsøkte passord vil samsvare med spesifikasjonene for kompleksitetsreglene, for eksempel, inkludert en stor boks, en små boks, decimaler av Pi, din pizza bestilling, og så videre.

Et brute force attack vil også prøve de mest brukte alfanumeriske tegnkombinasjonene først også. Disse inkluderer de tidligere oppførte passordene, samt 1q2w3e4r5t, zxcvbnm og qwertyuiop.

Fordeler: Teoretisk vil sprekke passordet ved å prøve hver kombinasjon.

Ulemper: Avhengig av passordlengde og vanskeligheter kan det ta svært lang tid. Kast noen få variabler som $, &, {, eller], og oppgaven blir ekstremt vanskelig.

Hold deg trygge ved: Bruk alltid en variabel kombinasjon av tegn og legg inn mulige symboler for å øke kompleksiteten 6 Tips for å lage et ubrytelig passord som du kan huske 6 tips for å lage et ubrytelig passord som du kan huske hvis passordene dine ikke er unike og ubrytelig, du kan like godt åpne inngangsdøren og invitere røvere til lunsj. Les mer .

3. Phishing

Dette er ikke strengt et "hack", men fallende byttedyr til et phishing-eller spyd phishing-forsøk blir vanligvis dårlig. Generelle phishing-e-postmeldinger sendes med milliarder til alle slags internettbrukere over hele verden.

En phishing-e-post fungerer vanligvis slik:

- Målbruker mottar en spoofed e-post som viser seg å være fra en stor organisasjon eller bedrift

- Spoofed email krever umiddelbar oppmerksomhet, med en link til et nettsted

- Link til nettstedet linker faktisk til en falsk innloggingsportal, som er opptatt av å vises akkurat som det legitime nettstedet

- Den intetanende målbrukeren legger inn påloggingsinformasjonen, og blir enten omdirigert eller fortalte å prøve igjen

- Brukerens legitimasjon er stjålet, solgt eller brukt nefariously (eller begge!).

Til tross for at noen ekstremt store botnetter gikk frakoblet i løpet av 2016, hadde spredningsdistribusjonen ved utgangen av året økt fire ganger [IBM X-Force PDF, Registration]. Videre steg ondsinnede vedlegg med uovertruffen pris, i henhold til bildet nedenfor.

Og ifølge Symantec 2017 internetthjelprapport er falske fakturaer phishing lokket # 1.

Fordeler: Brukeren bokstavelig talt overfører innloggingsinformasjonen, inkludert passordet. Relativ høy hitrate, lett tilpasset bestemte tjenester (Apple ID er mål nr. 1).

Cons: spam e-post er enkelt filtrert, og spam domener svartelistet.

Hold deg trygg på: Vi har dekket hvordan du kan se en phishing-e-post. Slik sporer du en Phishing-e-post. Slik sporer du en Phishing-e-post. Det er vanskelig å få tak i en phishing-e-post. Svindlere utgjør som PayPal eller Amazon, prøver å stjele ditt passord og kredittkortinformasjon, er deres bedrag er nesten perfekt. Vi viser deg hvordan du kan se svindelen. Les mer (samt vishing og smishing Nye phishing-teknikker for å være klar over: Vishing og Smishing Nye phishing-teknikker for å være klar over: Vishing og Smishing Vishing og smishing er farlige nye phishing-varianter. Hva skal du se etter? Du vet et vishing eller smishing forsøk når det kommer? Og er du sannsynlig å være et mål? Les mer). Videre må du øke spamfilteret til sin høyeste innstilling eller, fremdeles, bruke en proaktiv hvitliste. Bruk en koblingskontroll for å finne ut om 5 hurtige nettsteder som lar deg sjekke om koblingene er sikre 5 Hurtige nettsteder som lar deg sjekke om koblingene er sikre Når du får en kobling, bør du kontrollere at det ikke er en kilde til skadelig programvare eller en front for phishing-og disse koblingene sjekker kan hjelpe. Les mer om en e-postkobling er legitim før du klikker.

4. Samfunnsteknikk

Sosialteknikk er noe lik phishing i den virkelige verden, vekk fra skjermen. Les mitt korte, grunnleggende eksempel nedenfor (og her er noen flere å passe på for å beskytte deg selv mot disse 8 samfunnstekniske angrepene. Slik beskytter du deg selv mot disse 8 samfunnsmessige teknikk angrep Hvilke sosiale ingeniør teknikker ville hackere bruk og hvordan ville du beskytte selv fra dem? La oss ta en titt på noen av de vanligste angrepsmåtene. Les mer!).

En sentral del av enhver sikkerhetsrevisjon er å måle hva hele arbeidsstyrken forstår. I dette tilfellet vil et sikkerhetsselskap ringe virksomheten de reviderer. "Angriperen" forteller personen på telefonen at de er det nye kontoret tech support team, og de trenger det nyeste passordet for noe spesifikt. En intetanende person kan overgi nøklene til kongeriket uten en pause for tanken.

Skummelt er hvor ofte dette faktisk virker. Sosialteknikk har eksistert i århundrer. Å være duplicitous for å få tilgang til trygt område er en vanlig angrepsmetode, og en som bare er beskyttet mot utdanning. Dette skyldes at angrepet ikke alltid vil spørre direkte om et passord. Det kan være en falsk rørlegger eller elektriker som ber om oppføring til en sikker bygning, og så videre.

Fordeler: dyktige sosialingeniører kan trekke ut høyverdig informasjon fra en rekke mål. Kan distribueres mot nesten alle, hvor som helst. Ekstremt lunefull.

Ulemper: En feil kan føre til mistanke om et forestående angrep, usikkerhet om hvorvidt riktig informasjon er anskaffet.

Hold deg trygg på : dette er vanskelig. Et vellykket samfunnsteknisk angrep vil være komplett når du skjønner at noe er galt. Utdanning og sikkerhet bevissthet er en kjernepasningsstrategi. Unngå å legge inn personlig informasjon som senere kunne brukes mot deg.

5. Rainbow Table

Et regnbuebord er vanligvis et offline passord angrep. For eksempel har en angriper oppnådd en liste over brukernavn og passord, men de er kryptert. Det krypterte passordet er hashed Hvert sikkert nettsted gjør dette med passordet ditt Hver sikker nettside gjør dette med passordet Har du noen gang lurt på hvordan nettsteder holder passordet ditt trygt fra databrudd? Les mer . Dette betyr at det ser helt annerledes ut enn det opprinnelige passordet. For eksempel er passordet ditt (forhåpentligvis ikke!) Logmein. Den kjente MD5 hash for dette passordet er "8f4047e3233b39e4444e1aef240e80aa."

Gibberish til deg og I. Men i enkelte tilfeller vil angriperen kjøre en liste over enkle tekstpassord gjennom en hashing-algoritme, sammenligne resultatene mot en kryptert passordfil. I andre tilfeller er krypteringsalgoritmen sårbar, og et flertall av passord er allerede sprakk, som MD5 (derfor hvorfor vi kjenner den spesifikke hash for "logmein".

Dette hvor regnbuebordet virkelig kommer i sin egen. I stedet for å måtte behandle hundretusenvis av potensielle passord og samsvarer med deres resulterende hash, er et regnbuebord et stort sett med forhåndsdefinerte algoritme-spesifikke hashverdier. Å bruke et regnbuebord reduserer drastisk tiden det tar å knekke et hashed-passord - men det er ikke perfekt. Hackere kan kjøpe forhåndsdefinerte regnbuebord fylt med millioner av potensielle kombinasjoner.

Fordeler: Kan knekke mange vanskelige passord på kort tid, gir hacker mye makt over bestemte sikkerhetsscenarier.

Cons: krever en stor mengde plass til å lagre det enorme (noen ganger terabytes) regnbuebordet. Også angripere er begrenset til verdiene i tabellen (ellers må de legge til et helt annet bord).

Hold deg trygg på: dette er vanskelig. Regnbordsbord gir et bredt spekter av angrepspotensial. Unngå nettsteder som bruker SHA1 eller MD5 som passordshash algoritme. Unngå et nettsted som begrenser deg til korte passord, eller begrenser tegnene du kan bruke. Bruk alltid et komplekst passord.

6. Malware / Keylogger

En annen sikker måte å miste påloggingsinformasjonen din er å falle feil av skadelig programvare. Malware er overalt, med potensial til å gjøre massiv skade. Hvis malwarevarianten inneholder en keylogger Din HP-bærbar PC kan logge på hver tastetrykk. Din HP-bærbar datamaskin kan logge på hver tastetrykk Hvis du eier en HP-bærbar PC eller -tablett, kan du ha hatt hver eneste ting du har skrevet på den logget og lagret på harddisken din. Som er fint. Les mer, du kan finne alle dine kontoer kompromittert.

Alternativt kan skadelig programvare spesifikt målrette private data, eller introdusere en ekstern tilgang trojan for å stjele legitimasjonene dine.

Fordeler: tusenvis av skadelige varianter, noen tilpassbare, med flere enkle leveringsmetoder. God sjanse Et høyt antall mål vil gi seg til minst en variant. Kan gå uoppdaget, slik at ytterligere høsting av private data og påloggingsinformasjon.

Cons: sjanse for at malware ikke fungerer, eller er karantene før du får tilgang til data, ingen garanti for at dataene er nyttige

Hold deg trygg ved å : installere og regelmessig oppdatere antivirus- og antimalware-programvaren. Nøye vurderer nedlastingskilder. Ikke klikke gjennom installasjonspakker som inneholder bundleware, og mer. Klare seg fra falske steder (jeg vet, lettere sagt enn gjort). Bruk skriptblokkeringsverktøy for å stoppe skadelige skript.

7. Spidering

Spider bånd i ordboken angrepet vi dekket tidligere. Hvis en hacker er rettet mot en bestemt institusjon eller bedrift, kan de prøve en serie passord knyttet til virksomheten selv. Hackeren kunne lese og samle en rekke relaterte termer - eller bruk en søkespindel til å gjøre jobben for dem.

Du har kanskje hørt ordet "edderkopp" før. Disse søkepinnene er ekstremt lik de som kryper gjennom internett, indeksering av innhold for søkemotorer. Den egendefinerte ordlisten brukes da mot brukerkontoer i håp om å finne en kamp.

Fordeler: kan potensielt låse opp kontoer for høyrangerte personer i en organisasjon. Relativt enkelt å sette sammen, og legger til en ekstra dimensjon til et ordboksangrep.

Cons: kan meget vel ende opp med fruktløshet hvis organisatorisk nettverkssikkerhet er godt konfigurert.

Hold deg trygge ved: igjen, bruk bare sterke, enkeltbrukerpassord bestående av tilfeldige strenger - ingenting som knytter til persona, bedrift, organisasjon og så videre.

Sterk, unik, enkelt bruk

Så, hvordan stopper du en hacker som stjeler passordet ditt? Det veldig korte svaret er at du virkelig ikke kan være 100% sikker . Men du kan redusere eksponeringen mot sårbarhet.

En ting er sikkert: bruk av sterke, unike engangspassord gjør aldri noen skade - og de har definitivt spart hjulpet, i mer enn en anledning.

Hva er passordbeskyttelsesrutinen din? Bruker du alltid sterke engangspassord? Hva er ditt valg av passordbehandling? Gi oss beskjed om dine tanker nedenfor!

Bilde Kreditt: SergeyNivens / Depositphotos