Specter and Meltdown-prosessorens sårbarhetsopplysninger Meltdown and Specter Etterlate hver CPU som er utsatt for angrepssmeltdown og Specter. La hver CPU være utsatt for angrep. En stor sikkerhetsfeil med Intel-prosessorer har blitt avdekket. Meltdown and Specter er to nye sikkerhetsproblemer som påvirker CPU. Du er berørt. Hva kan du gjøre med det? Read More var en sjokkerende start til det nye året i cybersikkerhet De store Cybersecurity hendelsene i 2017 og hva de gjorde til deg De største Cybersecurity hendelsene i 2017 og hva de gjorde til deg, ble du utsatt for et hack i 2017? Milliarder var i det som klart var det verste året i cybersikkerhet enda. Med så mye som skjer, kan du ha savnet noen av bruddene: la oss ta opp. Les mer . Sårbarhetene påvirker nesten alle prosessorer, på tvers av nesten alle operativsystemer og arkitektur. Produsentprodusenter og operativsystemutviklere utstedte raskt patcher for å beskytte mot sårbarhetene - men det var også noen alvorlige problemer med tannkjøtt.

Nå, over en måned på fra de innledende rapportene, er vi noe nærmere virkelig å fikse Meltdown and Specter sårbarheter?

Spekter og smelteproblemer overalt

De nylig oppdagede sikkerhetsproblemer vil påvirke databehandling Avdekket: Hvordan Spektreoppdateringer vil påvirke PCen avslørt: Hvordan Spektreoppdateringer vil påvirke PCen Vi antar at du er fullt klar over Meltdown and Specter nå. Det betyr at det er på tide å finne ut nøyaktig hvordan Windows-oppdateringene Microsoft har gitt ut vil påvirke PCen din ... Les mer i lang tid. Meltdown påvirker spesielt Intel mikroprosessorer som strekker seg tilbake til 1995. Lang levetiden til dette problemet betyr at de fleste av verdens Intel-prosessorer er i fare og til og med tjenester som Microsoft Azure og Amazon Web Services.

Specter har en lignende global effekt som påvirker mikroprosessorer fra resten av de store designerne: AMD og ARM. Dette betyr at de fleste av verdens databehandlingssystemer er sårbare. Er noen datamaskiner ikke påvirket av Meltdown og Specter Bugs? Er noen datamaskiner ikke påvirket av Meltdown og Specter Bugs? Meltdown and Specter sårbarhetene har påvirket maskinvare over hele verden. Det virker som alt er usikkert. Men det er ikke tilfelle. Ta en titt på denne listen over sikker maskinvare og våre tips for fremtiden. Les mer og har vært i over 20 år.

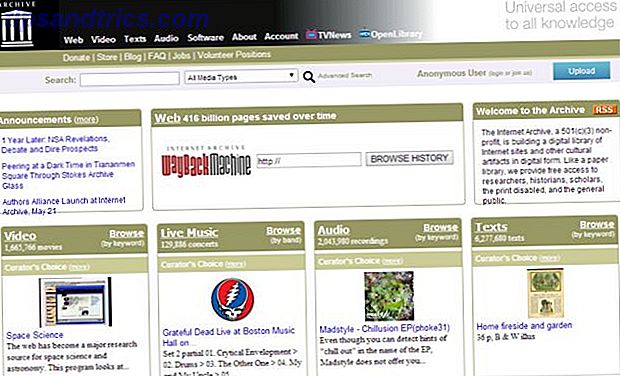

#Meltdown & #Spectre - En side-til-side sammenligning # cybersecurity #DataBreach #humanfactors # CES2018 #malware #Technology

CC: @ ipfconline1 @JimMarous @evankirstel @MikeQuindazzi @pierrepinna @ jblefevre60 @ reach2ratan @KirkDBorne @Ronald_vanLoon pic.twitter.com/0S79P5jDbV

- Shira Rubinoff (@Shirastweet) 10. januar 2018

Forståelig, forårsaker denne åpenbaringen noe forvirring for både forbrukere og bedrifter. Bekymringen er mangesidig. Vil patchene tilby jobb? Er det enklere å erstatte hele lager av mikroprosessorer? Når kommer en helt sikker prosessor til markedet? Og hva med kostnadene?

"Vi har aldri sett en så ekspansiv feil som dette som påvirker bokstavelig talt alle store prosessorer, " sier David Kennedy, administrerende direktør i TrustedSec, som gjennomtrenger testing og sikkerhetsrådgivning for selskaper. "Jeg var på minst ti samtaler forrige uke med store selskaper og to i går forklarer hva som skjer. De har ingen anelse om hva de skal gjøre når det gjelder patching. Det forårsaker virkelig et rot. "

Patches Galore

Det store antallet sårbare enheter gir et annet problem. Er din Chromebook beskyttet mot smelting? Er din Chromebook beskyttet mot smelting? Google har publisert en liste over alle kjente Chrome OS-enheter, og angir hvilke sårbarhet som er sårbar for Meltdown, og som krever patching. Les mer . Hver type maskinvare trenger en litt annen individuelt utformet løsning. Lappeprosessen siden begynnelsen av januar har ikke vært noe som helst.

Intel rushed for å utvikle og frigjøre en sikkerhetsoppdatering. Ulempen var noen alvorlige ytelsesproblemer. Intel sa ukjent: "En hvilken som helst ytelsespåvirkning er arbeidsbelastningsavhengig, og for den gjennomsnittlige datamaskinbrukeren, burde det ikke være betydelig og vil bli redusert over tid." Dette var usanne da og forblir så i skrivende stund. Selv nyere prosessorer som bare kommer til markedet, føler fremdeles effektene.

Faktisk, på mandag 22. januar tilbrakte Intel en av sine Specter-oppdateringer fordi det forårsaket tilfeldige omstartsproblemer. Intel foreslo at nettverksadministratorer bare bør tilbakestille alle oppdaterte oppdateringer som allerede er installert, med Intels eksekutivsjef Neil Shenoy, sier "Jeg beklager eventuelle forstyrrelser denne endringen i veiledningen kan føre til." VMware, Lenovo og Dell har alle gjort lignende kunngjøringer samtidig tid.

Så i slutten av januar annonserte Microsoft også at Specter og Meltdown-oppdateringene for Windows 10 var i fare for ytelsen og forårsaker tilfeldige dødelige feil, og bekreftet at deres sikkerhetsoppdateringer var buggy. Å, og Apple trakk på samme måte krav om beskyttelse mot eldre maskiner, og frigjorde en mengde patcher for High Sierra, Sierra og El Capitan.

Linus og Linux

Linus Torvalds, skaperen og rektorutvikleren av Linux-kjernen, er fortsatt svært kritisk over hele Specter / Meltdown-patchprosessen (hva er en kjernen, uansett? Linux-kjernen: En forklaring i Laymans vilkår Linux-kjernen: En forklaring i lekens vilkår Det er bare en de facto ting som Linux-distribusjoner har til felles: Linux-kjernen. Men mens det ofte snakkes om, vet mange ikke helt nøyaktig hva det gjør. Les mer). Faktisk gikk Torvalds så langt som å erklære Intel-patcher som "COMPLETE AND UTTER GARBAGE." Du kan lese resten av hans tirade her - og det er verdt å lese.

Teksten er litt jargongbelastet, så jeg vil gjøre mitt beste for å forklare det, rett og slett.

Linus analyserte flekkene. Han fant at Intel forsøkte å gjøre sikkerhetsoppdateringene valgfrie, så vel som OS-baserte, slik at de ikke trenger å overhale deres CPU-design helt (som er det eneste alternativet for ekte sikkerhet - jeg skal forklare hvorfor i et øyeblikk). I stedet for å utstede to patcher hvor man aktiverer sikkerhetsoppdateringene og en andre som implementerer reparasjonene til kjernen.

I stedet taler Torvalds Intel tvinger de to sammen til å glansere resultatene ved å tillate en "Valgfri sikker modus", der brukeren må velge sin CPU i reparasjonen og gjøre ytelsen truffet av kundenes beslutning, i stedet for at Intel tar flak . Videre, hvis og når brukerne starter et eldre operativsystem som aldri har kjent oppdateringen, blir de umiddelbart sårbare.

Den 29. januar ble Linux 4.15-kjernen gjort tilgjengelig, med nylig utvidede sikkerhetsfunksjoner i Intel- og AMD-prosessorer på Linux-enheter. Og mens Linus Torvalds rant var Linux-fokusert, er det klart at Intel-patcher ikke var oppe på grunnen for hvilket operativsystem som helst.

Microsoft Out-Of-Band-oppdateringer

Som nevnt ovenfor er Microsoft også utilfreds med Intels tilnærming. Slik beskytter du Windows fra smelting og spektral sikkerhetstrusler. Slik beskytter du Windows fra smelting og spekter. Sikkerhetsstrusler Smelting og spekter er store sikkerhetstrusler som påvirker milliarder enheter. Finn ut om Windows-datamaskinen din er påvirket og hva du kan gjøre. Les mer til sikkerhetsoppdateringene. Så mye at den brøt med sin tradisjonelle Patch Tuesday-tilnærming til de fleste sikkerhetsoppdateringer, i stedet utgir en sjelden utdatert sikkerhetsoppdatering. Microsofts patch deaktiverer bare Specter-varianten 2, i testament til hvor dårlig Intels patch er.

Den nye oppdateringen er tilgjengelig via Microsoft Update Catalog.

Alternativt, brukere som ønsker å gå ned den manuelle reparasjonsruten, bør lese Microsoft Windows Client Guidance-dokumentet for å få råd om de litt vanskelige registreringsendringene.

Hva med Kina?

Til tross for at Intel dodger en kule om sin siste inntjeningsrapport (til tross for at de fleste av verdens datamaskiner utsetter Intel-gevinstene), tok Intel flere kritikker for å avsløre både Meltdown og Specter til massive kinesiske kunder som Alibaba og Lenovo - før det fortalte den amerikanske regjeringen.

Faktisk ble flere store amerikanske byråer kun gjort oppmerksom på Specter og Meltdown når rapporter ble offentlig, i stedet for noen forhåndsvarselvarslingsprosess. Og mens det ikke er noen indikasjon på at informasjonen ble brukt feilaktig (f. Eks. Overført til og brukt av den kinesiske regjeringen), reiser det betydelige bekymringer om Intels valg av hvem å informere.

Gitt dybden og omfanget av kinesisk nettovervåking, virker det helt usannsynlig at den kinesiske regjeringen ikke var klar over sårbarhetene før den amerikanske regjeringen.

Er virkelige løsninger for å spektere og smelte noen gang til å skje?

Sikkerhetsoppdateringene er realistisk en midlertidig løsning. Onus bør ikke falle på forbrukerne for å aktivere sikkerhetsproblemet blokkerende patcher, enda mindre må avgjøre avviket mellom sikkerhetsproblemer på kjernivå og CPU-ytelser. Det er ganske enkelt urettferdig, enn si helt uetisk.

En del av Intel Financials-rapportene inneholdt informasjon fra administrerende direktør Brian Krzanich som lovte at chips med ekte maskinvareoppdateringer ville begynne å sende i år. Dessverre har Krzanich ikke uttalt hva det dristige uttalelsen mente.

Imidlertid fordi Krzanich bekreftet at Intel planlegger å fortsette å utvikle sine 14nm-produkter (Intel CPUer fra 2014 og fremover - Kaby Lake, Coffee Lake, Skylake, etc.) i 2018. Dette skaper muligheter: "in-silicon" -fiks for den nåværende generasjonen av CPUer og reparasjoner for de kommende Cannon Lake-prosessorene, eller den ene eller den andre.

Videre er ingen klar nøyaktig hva fiksene vil innebære. Den nåværende mikrokoden og løsningen er tydeligvis ikke i bruk. Gitt mer tid for utvikling, ville høyere ytelse, bedre kodede versjoner funksjon? Eller vil Intel godta at deres CPUer krever endring på et mye dypere nivå?

En ting er sikkert, skjønt. Til tross for denne monumental sårbarheten som påvirker så mange enheter, vil Intel-salget sannsynligvis øke så store bedrifter, bedrifter og forbrukere hopper fra berørt maskinvare når den nye, antagelig sikre generasjonen kommer.

Hva synes du om Specter og Meltdown? Har det bedt deg om å vurdere å kjøpe en ny PC i 2018? Gi oss beskjed!

![Google lanserer nye og spennende dynamiske visninger for Blogger [Nyheter]](https://www.tipsandtrics.com/img/internet/441/google-launches-new-exciting-dynamic-views.png)