GHOST-sårbarheten er en feil i en viktig del av alle store Linux-distroer. Det kan i teorien tillate hackere å ta kontroll over datamaskiner uten behov for brukernavn eller passord.

Når det er sagt, er det noen få viktige punkter å huske på:

- Feilen har aldri blitt utnyttet i naturen - bare i eksperimenter av sikkerhetsforskere.

- Det er patcher der ute, akkurat nå, for alle store Linux distro.

- Hvis du installerer sikkerhetsoppdateringer jevnlig eller bruker en rolling release-distro Slik får du nytte av Linux-fremskritt nå, snarere enn senere Hvordan du kan dra nytte av Linux-forbedringer I stedet for senere kan Linux-utvikling faktisk bli spennende til tider, spesielt når det er noen store endringer i et stykke programvare. Du kan imidlertid hindre deg i å dra nytte av å ikke ta de riktige avgjørelsene. Les mer, du har ingenting å bekymre deg for. Installer de nyeste oppdateringene, og du er dekket (oppdateringene vil kreve en omstart, men sett den ikke av).

- Hvis du bruker en utdatert utgivelse av en Linux-distro, som ikke lenger mottar sikkerhetsoppdateringer, er du sannsynligvis sårbar for GHOST (og en rekke andre bruksoppgaver).

Det er merkelig, men moderne sikkerhetsproblemer har merkenavn som er ment å øke bevisstheten. Heartbleed er et nylig eksempel Heartbleed - Hva kan du gjøre for å være trygg? Heartbleed - Hva kan du gjøre for å være trygg? Les mer, med sitt slående navn og den røde logoen. Merkene bidrar til å gjøre ellers uklare feil i nyhetshistorier, noe som bidrar til å sikre at problemer blir oppdatert raskt.

GHOST bringer denne trenden til Linux-verdenen, takket være en innsats fra Qualys. De hyret et PR-lag for å publisere sin rolle i å finne feilen, og mange føler at det var overhyped.

Vi kommer til det. Først, her er hva denne feilen har, hva det påvirker, og hva den kan lære oss om hvordan Linux-sikkerhetsoppdateringer skje.

Hva er GHOST?

GHOST er en feil i glibc, et bibliotek som kommer med de fleste Linux distros og er nødvendig for å kjøre i utgangspunktet all programvare. GHOST selv er en feil i "gethostbyname * ()" -funksjonen til glibc, hvilke applikasjoner bruker til å konvertere en webadresse til en IP.

Dette er hvor GHOST fikk navnet: GetHOSTname.

Feilen skaper bufferoverlasting, noe som gjør det mulig for hackere å kjøre kode uten legitimasjon. Qualys 'bevis på konseptet gjorde dette ved å sende kode til en e-postserver - andre brukstilfeller kan være mulige.

Interessant nok ble feilen løst i 2013, men ble ikke identifisert som en sikkerhetsrisiko på den tiden.

Hvis feilen var fast år siden, hvorfor er det et problem nå?

I utgangspunktet, fordi ingen la merke til at feilen var et sikkerhetsproblem - det betyr at oppdateringen ikke ble presset til mange brukere.

Linux distros er en kompilering av et bredt utvalg av forskjellige pakker. For brukeren betyr dette programvare som Firefox og skrivebordsmiljøer som Gnome, men det er egentlig bare toppen av isbreen. Mange andre programmer og biblioteker, inkludert glibc, gjør Linux hva det er bak kulissene. Disse prosjektene har alle sine egne lag, som regelmessig legger ut egne oppdateringer.

Det er mange Linux distroer der ute. De beste Linux-operativsystemene. De beste Linux-operativsystemene. Det finnes Linux distros tilgjengelig for alle formål, noe som gjør det vanskelig å velge en. Her er en liste over de beste Linux-operativsystemene for å hjelpe. Les mer, og alle av dem har forskjellige tilnærminger til å presse disse oppdateringene til brukerne. Rolling release distros, for eksempel, er ganske mye kontinuerlig oppdatert - noe som betyr at brukere av distros som Arch har vært sikre siden 2013.

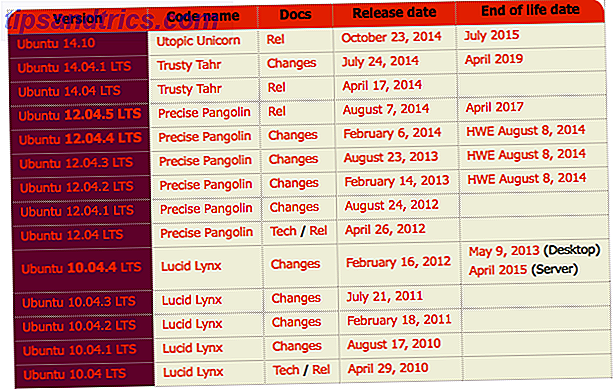

Ubuntu, for å bruke et annet eksempel, ser en ny versjon ut hvert halvår. Disse utgivelsene oppdaterer vanligvis alle pakker, som bare får sikkerhetsoppdateringer etter det. Dette betyr at versjoner av Ubuntu som ble utgitt i 2014 eller senere, aldri var utsatt for GHOST, men brukere av Ubuntu 12.04 LTS var (i hvert fall til en sikkerhetsoppdatering lappet feilen).

Ifølge Symantec inkluderer utsatte utgivelser:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- SuSE Linux 7.1

- Debian Linux 6.0

Interessant nok oppdaget ChromeOS utviklere feilen i begynnelsen av 2014, og patched det selv av den grunn. Linux-verdenen merket tilsynelatende ikke.

Skal jeg være bekymret?

Sannsynligvis ikke: oppdateringer har blitt presset til alle store distroer, og selve buggen ble overhypet i henhold til sikkerhetseksperter. Å sitere Pawan Kinger på Trend Micro:

"Sammenlignet er risikoen for faktiske utnyttelser rettet mot GHOST relativt liten sammenlignet med andre sårbarheter som Shellshock eller Heartbleed." - Pawan Kinger

Og for å sitere Jake Edge of LWN.net:

"Mens GHOST glibc sårbarheten er seriøs, ser det ut til å være ganske vanskelig å utnytte - og har blitt alvorlig overhyped." - Jake Edge

Det var absolutt et sårbarhet som trengte patching, men det trengte sannsynligvis ikke et merkenavn og en logo - og du bør ikke miste mye søvn over det.

Hva kan brukerne lære av dette?

Hvis det er en sikkerhetsmyte som må dø 4 Cyber Security Myths som må dø 4 Cyber Security Myths som må dø Les mer, det er at Linux-brukere ikke trenger å bekymre seg for deres sikkerhet. Hvert operativsystem har sikkerhetsfeil, og Linux (mens det er ganske trygt) er ikke noe unntak.

Og på alle systemer er en av de beste måtene å beskytte deg selv, å holde alt oppdatert. Så, for å oppsummere:

- Installer alltid sikkerhetsoppdateringer.

- Kontroller at versjonen av Linux som kjører på din personlige datamaskin, eller serveren din, fremdeles mottar sikkerhetsoppdateringer. Hvis ikke, oppgrader til en nyere utgave.

Gjør disse tingene og du bør ha det bra.

Jeg vil vite: Har du installert oppdateringer ennå? Hvis ikke, kom deg til det! Kom tilbake når du er ferdig, og vi kan snakke om dette og mer i kommentarene nedenfor. Husk: bare fordi du ikke kjører Windows betyr ikke at du er helt sikker. 5 Sikkerhetsprogramvare Myter som kan bevise Farlig 5 sikkerhetsprogramvare Myter som kan bevise farlig skadelig programvare er fortsatt en ting! Ti millioner av PCer forblir infisert over hele verden. Skaden varierer fra ustabile datamaskiner til identitetstyveri. Hva gjør folk ikke tar skadelig programvare på alvor? La oss avdekke mytene. Les mer !

![Homeless Lego Mario Unboxing Ikea iMessage Memes [Merkelig og flott web]](https://www.tipsandtrics.com/img/internet/792/homeless-lego-mario-unboxing-ikea-imessage-memes.jpg)