Tor er et av de mest effektive verktøyene for å beskytte ditt privatliv. Egentlig privat surfing: En uoffisiell brukerhåndbok til Tor virkelig privat surfing. En uoffisiell brukerhåndbok til Tor Tor gir virkelig anonym og uoppdagelig nettlesing og meldinger, samt tilgang til den såkalte "Deep Web". Tor kan ikke trolig bli ødelagt av noen organisasjon på planeten. Les mer på Internett. Men som et nylig eksperiment viste seg, kommer kraften sin med alvorlige begrensninger. I dag skal vi snakke litt om hvordan Tor jobber, hva det gjør og ikke gjør, og hvordan man holder seg trygge mens du bruker den.

Tor i et nøtteskall

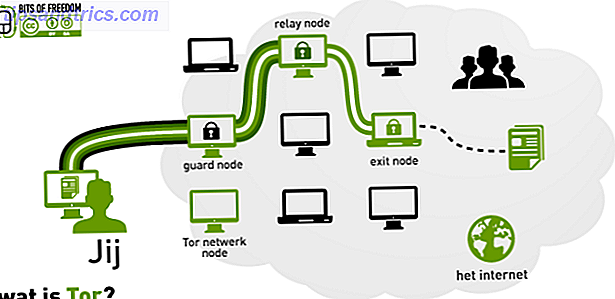

Tor fungerer slik: Når du sender en melding via Tor, sendes den på et tilfeldig generert kurs i hele nettverket, ved hjelp av en kryptografisk teknologi kjent som "løkruting." Anonym Internett surfing med Tor Anonym Internett Surfing med Tor Tor er en fritt tilgjengelig nettverk som tillater Internett-trafikk å flyte gjennom den sikkert og anonymt. Les mer Det er litt som å sende en melding forseglet i en serie konvolutter. Hver knutepunkt i nettverket dekrypterer meldingen (åpner ytterste konvolutt), og sender det fortsatt krypterte resultatet (indre forseglet konvolutt) til sin neste adresse. Som et resultat kan ingen individuell knutepunkt se mer enn en enkelt lenke i kjeden, og meldingsbanen blir ekstremt vanskelig å spore.

Til slutt må meldingen lukke et sted. Hvis det går til en "Tor skjult tjeneste", som er en server koblet direkte til Tor-nettverket, er det ikke noe problem. Hvis du imidlertid bare bruker Tor som proxy for å få tilgang til vanlig Internett, blir det litt mer komplisert. På et tidspunkt må trafikken din gå gjennom det som kalles en "exit node" - en Tor-node som sender pakkene dine til vanlig Internett.

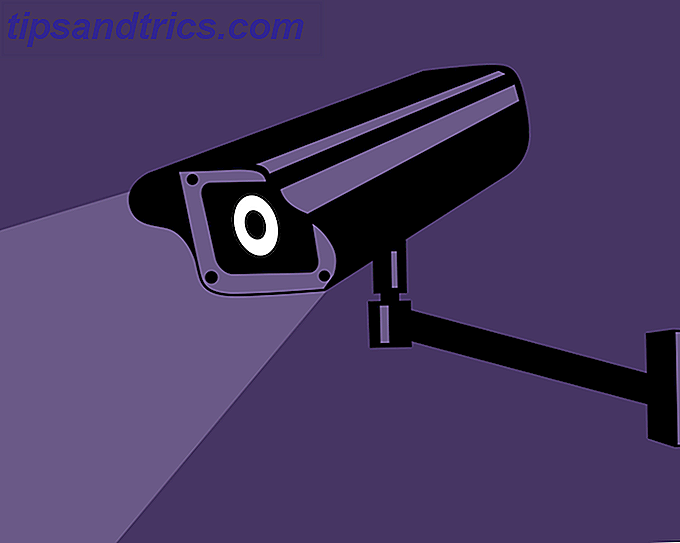

Din trafikk er sårbar for snooping fra disse exit noder. Hvor dårlig er problemet? Heldigvis har noen uforskammete forskere gjort noen undersøkelser om emnet.

Fange dårlige noder

Mononym svensk sikkerhetsforsker "Chloe" utviklet en smart teknikk for å lure korrupte noder til å utøve seg selv. I utgangspunktet virker det slik: Chloe setter opp et nettsted, ved hjelp av et legitimt utseende domenenavn og webdesign, for å tjene som en honeypot. For denne spesifikke testen opprettet hun et domene som var ment å ligne en Bitcoin-selger. Hun lastet ned en liste over hver utgangskode, logget på Tor, og brukte hver utgangskode til å logge inn på nettstedet, ved hjelp av en unik konto spesifikk for utgangskoden i spørsmålet.

Så satte hun seg tilbake og ventet på en måned. Eventuelle noder som forsøkte å stjele påloggingsinformasjon, ville se påloggingen hennes, stjele brukernavnet og passordet, og forsøke å bruke det. Honeypot-nettstedene hennes vil legge merke til flere påloggingsforsøk, og lage et notat. Fordi passordene er unike for hver knutepunkt, kan Chloe nippe nøyaktig hvilken knut som tok agnet.

Resultatene av forsøket er interessante. Av ca 1400 avslutningsnotater forsøkte 16 å stjele passordet og logg inn. Dette nummeret er ikke for alarmerende på forsiden av det, men det er noen fakta det er verdt å huske.

For det første henter dette bare bare noder som var interessert i å raskt stjele noen raske Bitcoins - med andre ord, det omgivende skrupelløse. Mer ambisiøse kriminelle, derimot, sannsynligvis ikke ville dukke opp i en så enkel honeypot.

For det andre er skaden som kan gjøres med enda en ufarlig utgangsknude betydelig, som en ikke-relatert svensk forskning lærte i 2007. Sikkerhetskonsulent Dan Egerstad kjørte fem kompromitterte Tor-avslutningsnoder som et eksperiment, og fant seg raskt i besittelse av påloggingsinformasjon for tusenvis av servere over hele verden - inkludert de som tilhører australske, indiske, iranske, japanske og russiske ambassader. Dette kom sammen med en enorm mengde sensitiv informasjon.

Egerstad anslår at 95% av trafikken som kjører gjennom knutepunktene ble ukryptert, noe som gir ham full tilgang til innholdet. Etter å ha publisert noe av denne informasjonen på nettet, ble Egerstad raid av svensk politiet og tatt i varetekt. Han hevder at en av offiserene fortalte ham at arrestasjonen skyldtes internasjonalt press over lekkasjen.

Dette var bare fem korrupte noder! Klart, til og med en spredning av korrupte Tor-exitnoder utgjør et reelt problem. Og som Chloe har rapportert, har Tors semi-sentraliserte system for rensing av dårlige noder helt unnlatt å gripe seg mot de dårlige noder hun identifiserte - de opererer fortsatt, og antas fortsatt å snuse.

Hvordan bruke Tor trygt

Heldigvis var de utenlandske krefter som ble kompromittert på denne måten alle en grunnleggende feil: de misforstått hva Tor er, og hva det er for. Mange har en tendens til å anta at Tor er et end-to-end krypteringsverktøy, og det er det ikke. Tor er designet for å anonymisere opprinnelsen til din surfing og meldinger - ikke deres innhold. Hvis du bruker Tor til å surfe på nettet, er det enkelt å sende meldinger du sender, for å avslutte node. Det gir et sterkt incitament for skruppelløse folk til å sette opp avslutningsnoder utelukkende for spionasje, tyveri eller utpressing.

Den gode nyheten er at det er noen enkle triks du kan bruke for å beskytte ditt privatliv mens du bruker Tor.

Bo på det mørke nettverket

Den enkleste måten å holde seg trygg fra dårlige utgangsnoder, er ikke å bruke dem: ved å holde seg til å bruke skjulte tjenester i Tor selv, kan du holde all kommunikasjon kryptert, uten at den noensinne må krysse over til bredere Internett. Dette fungerer bra når det er mulig - men det er ikke alltid praktisk. Det mørke nettverket inneholder hvordan du finner aktive løksteder og hvorfor du kan ønske deg å finne aktive løksteder og hvorfor du kanskje vil ha løksteder, så oppkalt fordi de slutter med ".onion", er vert som Tor skjulte tjenester - en helt anonym måte å være vert for nettsteder. Les mer en liten brøkdel av nettstedene som er tilgjengelige på det bredere Internett, og det du vil ha ofte er ikke tilgjengelig uten å forlate nettverket.

Bruk HTTPS

En annen måte å gjøre Tor sikrere på er å forsterke den med en ende-til-ende krypteringsprotokoll. Den mest nyttige er trolig HTTPS, som gjør at du kan kommunisere med nettsteder i kryptert modus. HTTPS er aktivert som standard i Tor for nettsteder som støtter det. Kontroller at HTTPS-knappen er grønn før du sender eventuell sensitiv informasjon.

Bruk anonyme tjenester

Du kan også forbedre din sikkerhet ved å bruke nettsteder og tjenester som ikke rapporterer om dine aktiviteter som en selvfølge. For eksempel korrelerer Google søkeaktiviteten din for å prøve å finne ut hvem du er. Ikke for skadelig formål - bare som en del av forretningsmodellen. Som et resultat kan det hende du vil bruke en tjeneste som Duck Duck Go, som ikke beholder informasjon om deg når du bruker den. Du kan også kombinere Tor med tjenester som Cryptocat for å ha (veldig) private samtaler.

Unngå personlig informasjon

Går litt lenger, er den tryggeste måten å unngå å ha personlig informasjon spionert på, å unngå å overføre noen til å begynne med. Å bruke Tor for forskning er greit, men unngå å laste opp informasjon i størst mulig grad. Unngå chat, e-post og forum når det er mulig.

Unngå Logins

Endelig må du som regel unngå nettsteder som krever at du logger inn. Å bruke Reddit gjennom Tor er et potensielt risikabelt forslag, fordi det knytter sammen mange forskjellige oppføringer (surfing, innlegging og kommentering) sammen, og gir en potensiell angriper en rik mengde informasjon som kan brukes til å identifisere deg. Du bør også være forsiktig med å unngå tjenester som Facebook som allerede kjenner din identitet, og gi den til annonsører selvsagt. Komplett Facebook Personvern Guide Den komplette Facebook Personvern Guide Personvern på Facebook er et komplekst dyr. Mange viktige innstillinger er skjult ute av syne. Her er et komplett blikk på alle Facebook-personverninnstillingene du trenger å vite om. Les mer . Tor er ikke magisk, og kan ikke beskytte deg hvis du velger å gi identifiserende informasjon til en motpart uten interesse for å beskytte ditt privatliv.

Hvordan hjelpe

Dette er alt bra og bra for de som er godt informert nok til å bruke disse triksene, men dessverre er mange av de mest behov for Tor (for eksempel borgere av undertrykkende regimer) minst tilbøyelige til å være godt informert om hvordan å bruke det riktig. Heldigvis har Chloe, forskeren som satte opp det opprinnelige stikket, laget en oversikt over prosjektet (kalt "BADONIONS"), sammen med noen av ressursene som brukes. Hvis du har kompetansen, kan du sette opp honeypots av deg selv og hjelpe til med å identifisere dårlige noder og holde Tor trygt.

Har du spørsmål? Bruk kommentarene til å starte diskusjonen din.

Image Credits: rødløk via Shutterstock, Wat er Tor, Surveillance Camera, Tor, Personvern