For mange blir ordet "kryptering" sannsynligvis opphisset av James Bond-eskebilder av en skurk med en koffert håndjernet til håndleddet med kjernefysiske lanseringskoder eller annen handlingsfilm. I virkeligheten bruker vi alle krypteringsteknologi daglig, og mens de fleste av oss sannsynligvis ikke forstår "hvordan" eller "hvorfor", er vi sikre på at datasikkerhet er viktig, og hvis kryptering hjelper oss med å oppnå det, så er vi definitivt om bord.

Nesten hver databehandling enhet vi samhandler med på daglig basis, utnytter en form for krypteringsteknologi. Fra smarttelefoner (som ofte kan kryptere dataene sine. Slik krypterer du data på smarttelefonen. Slik krypterer du data på smarttelefonen. Med prism-Verizon-skandalen er det som angivelig har skjedd, at USAs NSA (National Security Agency) har vært datautvinning. Det vil si at de har gått gjennom anropsrekordene for ... Les mer), til tabletter, skrivebord, bærbare datamaskiner eller til og med din pålitelige Kindle, kryptering er overalt.

Men hvordan fungerer det?

Hva er kryptering?

Kryptering er en moderne form for kryptering som lar brukeren skjule informasjon Ikke bare for paranoider: 4 grunner til å kryptere ditt digitale liv, ikke bare for paranoider: 4 grunner til å kryptere ditt digitale liv Kryptering er ikke bare for paranoide konspirasjonsteoretikere, og det er heller ikke det bare for tech geeks. Kryptering er noe hver datamaskin bruker kan dra nytte av. Tekniske nettsteder skriver om hvordan du kan kryptere ditt digitale liv, men ... Les mer fra andre. Kryptering bruker en kompleks algoritme kalt en kryptering for å slå normalisert data (ren tekst) inn i en rekke tilsynelatende tilfeldige tegn (chiffertext) som er ulæselig av de uten en spesiell nøkkel for å dekryptere den. De som har nøkkelen kan dekryptere dataene for å vise ren tekst igjen i stedet for den tilfeldige tegnstrengen av krypteringstekst.

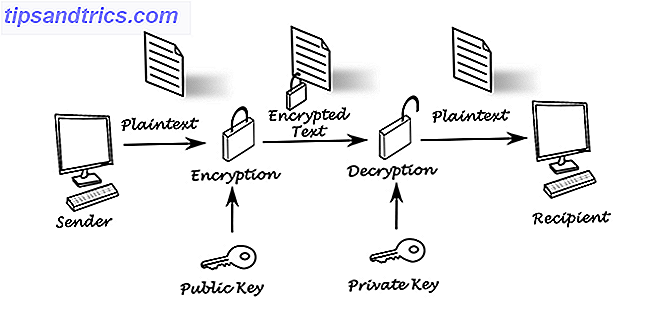

To av de mest brukte krypteringsmetodene er offentlig nøkkel (asymmetrisk) kryptering og privat nøkkel (symmetrisk) kryptering. De to er like i den forstand at de begge tillater en bruker å kryptere data for å skjule den fra andre, og deretter dekryptere den for å få tilgang til den opprinnelige tekstteksten. De adskiller seg imidlertid i hvordan de håndterer trinnene mellom kryptering og dekryptering.

Offentlig nøkkelkryptering

Offentlignøkkel - eller asymmetrisk - kryptering bruker mottakerens offentlige nøkkel, samt en (matematisk) samsvarende privat nøkkel.

For eksempel, hvis Joe og Karen begge hadde nøkler til en boks, da Joe hadde offentlig nøkkel og Karen hadde en matchende privat nøkkel, kunne Joe bruke nøkkelen til å låse opp boksen og sette ting inn i den, men han ville ikke kunne å se elementer som allerede er der, heller ikke han kunne hente noe. Karen, derimot, kunne åpne boksen og se alle elementer inni, så vel som å fjerne dem som hun så passende ved å bruke den tilhørende private nøkkelen. Hun kunne imidlertid ikke legge til ting i boksen uten å ha en ekstra offentlig nøkkel.

I en digital forstand kan Joe kryptere vanlig tekst (med sin offentlige nøkkel), og sende den til Karen, men bare Karen (og den tilhørende private nøkkelen) kan dekryptere kodeteksten tilbake til ren tekst. Den offentlige nøkkelen (i dette scenariet) brukes til å kryptere kryptertekst, mens den private nøkkelen brukes til å dekryptere den tilbake til ren tekst. Karen ville bare trenge den private nøkkelen til å dekryptere Joes melding, men hun ville trenge tilgang til en ekstra offentlig nøkkel for å kryptere en melding og sende den tilbake til Joe. Joe kunne derimot ikke dekryptere dataene med sin offentlige nøkkel, men han kunne bruke den til å sende Karen en kryptert melding.

Privat nøkkelkryptering

Hvor Private Key - eller symmetrisk - kryptering er forskjellig fra Public Key-kryptering, er i formålet med nøklene selv. Det er fortsatt to nøkler som trengs for å kommunisere, men hver av disse nøklene er nå i det vesentlige den samme.

For eksempel har Joe og Karen begge nøkler til den ovennevnte boksen, men i dette scenariet gjør nøklene det samme. Begge er nå i stand til å legge til eller fjerne ting fra boksen.

Speaking digitalt, kan Joe nå kryptere en melding så vel som dekryptere den med nøkkelen. Karen kan gjøre det samme med henne.

En (kort) historie om kryptering

Når du snakker om kryptering, er det viktig å skille mellom at all moderne krypteringsteknologi er avledet fra kryptografi Quantum Computers: End of Cryptography? Quantum-datamaskiner: Enden av kryptografi? Quantum computing som en ide har eksistert en stund - den teoretiske muligheten ble opprinnelig introdusert i 1982. I løpet av de siste årene har feltet blitt kantet nærmere praktisk. Les mer . Kryptografi er - i sin kjerne - handlingen om å skape og (forsøke å) dechifisere en kode. Mens elektronisk kryptering er relativt ny i det granderne skjemaet av ting, er kryptografi en vitenskap som går tilbake til det gamle Hellas.

Grekerne var det første samfunnet som ble kreditert ved å bruke kryptografi for å skjule sensitive data i form av skriftlig ord, fra deres fiender og til allmennheten. De brukte en veldig primitiv kryptografimetode som stod på bruk av scytale som et verktøy for å lage en transposisjonskryptering (svarstast) for å dekode krypterte meldinger. Scytale er en sylinder som brukes til å vikle pergament rundt for å dechiffrere koden. Når de to sidene kommuniserte brukte en sylinder med samme tykkelse, ville pergamentet vise meldingen når den ble lest fra venstre til høyre. Når pergamentet ble rullet ut, ville det virke som et langt, tynt stykke pergament med tilsynelatende tilfeldige tall og bokstaver. Så, mens det ikke er rullet, kan det virke som om det er konkurransedyktig, når det rulles videre til scytale, ser det ut som dette:

Grekerne var ikke alene i å utvikle primitive kryptografiske metoder. Romerne fulgte etter ved å introdusere det som kom til å bli kjent som "Caesar's chiffer", en substitusjonskipher som involverte å erstatte et brev for et annet brev skiftet lenger ned i alfabetet. For eksempel, hvis nøkkelen innebar et riktig skift på tre, ble bokstaven A D, bokstaven B ville være E og så videre.

Andre eksempler som ble vurdert som gjennombrudd av deres tid var:

- Polybius-torget: Et annet kryptografisk gjennombrudd fra antikkens Hellas bygger på et 5 x 5 rutenett som begynner med bokstaven "A" øverst til venstre og "Z" nederst til høyre ("Jeg" og "J" deler en firkant). Tallene 1 til og med 5 vises både horisontalt og vertikalt på toppen av bokstavene og til venstre til venstre. Koden er avhengig av å gi et nummer og deretter finne den på rutenettet. For eksempel vil "Ball" være 12, 11, 31, 31.

- Enigma-maskin: Enigma-maskinen er en WWII-teknologi kjent som en elektro-mekanisk rotorkrypteringsmaskin. Denne enheten så ut som en overdimensjonert skrivemaskin og tillot operatører å skrive inn ren tekst, mens maskinen krypterte meldingen og sendte den til en annen enhet. Mottakeren skriver ned den tilfeldige strengen av krypterte bokstaver etter at de har tent på mottaksmaskinen og brøt koden etter at det opprinnelige mønsteret er satt fra avsenderen på maskinen.

- Datakryptering Standard: Datakryptering Standard (DES) var den første moderne symmetriske nøkkelalgoritmen som ble brukt til kryptering av digitale data. DES ble utviklet på 1970-tallet ved IBM, og ble DES Federal Information Processing Standard for USA i 1977, og ble grunnlaget for moderne krypteringsteknologi ble bygget.

Moderne krypteringsteknologi

Modern krypteringsteknologi bruker mer sofistikerte algoritmer samt større nøkkelstørrelser for bedre å skjule krypterte data. Din interesse for personvern vil sikre at du er målrettet av NSA. Interessen for personvern vil sikre at du er målrettet av NSA Ja, det stemmer . Hvis du bryr deg om personvern, kan du bli lagt til en liste. Les mer . Jo større nøkkelstørrelse, desto flere kombinasjoner som et brute force-angrep måtte løpe for å kunne finne dekrypterer kiphertexten.

Ettersom nøkkelstørrelsen fortsetter å bli bedre, tar det lengre tid det tar å knekke en kryptering ved hjelp av brute force attack skyrockets. For eksempel, mens en 56-biters nøkkel og en 64-biters nøkkel ser ut til å være relativt nær verdi, er 64-bitsnøkkelen faktisk 256 ganger vanskeligere å sprekke enn 56-bitersnøkkelen. De fleste moderne krypteringer bruker minst 128-bits nøkkel, med noen som bruker 256-biters nøkler eller høyere. For å sette det i perspektiv ville sprekking av en 128-bits nøkkel kreve et brute force attack for å teste over 339, 000, 000, 000, 000, 000, 000, 000, 000, 000, 000, 000, 000, 000 mulige nøkkelkombinasjoner. Hvis du er nysgjerrig, vil det faktisk ta over en million år å gjette den riktige nøkkelen ved hjelp av brute force attacks, og det bruker de mest kraftfulle superdatorene som eksisterer. Kort sagt, det er teoretisk usannsynlig at noen selv ville prøve å bryte kryptering ved hjelp av 128-biters eller høyere teknologi.

3DES

Krypteringsstandarder har kommet langt siden DES ble først vedtatt i 1977. Faktisk er en ny DES-teknologi, kjent som Triple DES (3DES), ganske populær, og den er basert på en modernisert versjon av den opprinnelige DES-algoritmen. Mens den opprinnelige DES-teknologien var ganske begrenset med en nøkkelstørrelse på bare 56 biter, gjør den nåværende 3DES-nøkkelstørrelsen på 168 bits det betydelig vanskeligere og tidkrevende å sprekke.

AES

Advanced Encryption Standard er en symmetrisk kryptering basert på Rijandael-blokk-krypteringen som for tiden er USAs føderale regeringsstandard. AES ble vedtatt på verdensbasis som arvingen som er åpenbar for den nå avviklede DES-standarden i 1977, og selv om det finnes publiserte eksempler på angrep som er raskere enn brute force, er den kraftige AES-teknologien fortsatt antatt å være beregningsfullt ukuelig når det gjelder sprekker. I tillegg tilbyr AES solid ytelse på et bredt spekter av maskinvare og tilbyr både høyhastighets og lav RAM-krav, noe som gjør det til et topp valg for de fleste applikasjoner. Hvis du bruker en Mac, er det populære krypteringsverktøyet FileVault Hva er Mac OS X FileVault og hvordan bruker jeg det? Hva er Mac OS X FileVault og hvordan bruker jeg det? Bare ved å kryptere filene manuelt på harddisken, kan du virkelig holde filene dine trygge. Det er her Mac OS X FileVault kommer inn. Les mer er en av mange programmer som bruker AES.

RSA

RSA er et av de første brukte asymmetriske kryptosystemene for dataoverføring. Algoritmen ble først beskrevet i 1977, og bygger på en offentlig nøkkel basert på to store primtal og en tilleggsverdi for å kryptere en melding. Alle kan bruke den offentlige nøkkelen for å kryptere en melding, men bare noen med kunnskap om primtalene kan forsøke å dekode meldingen. RSA åpnet dørene til flere kryptografiske protokoller som digitale signaturer og kryptografiske avstemningsmetoder. Det er også algoritmen bak flere åpen kildekode-teknologi, for eksempel PGP PGP Me: Pretty Good Privacy Explained. PGP Me: Ganske Bra Personvern Forklart Ganske Bra Personvern er en metode for kryptering av meldinger mellom to personer. Slik fungerer det og om det står opp til gransking. Les mer, som lar deg kryptere digital korrespondanse.

ECC

Elliptisk kurve kryptografi er blant de mest kraftige og minst forstås former for kryptering som brukes i dag. Fordelere av ECC-tilnærmingen citerer samme sikkerhetsnivå med raskere driftstider, hovedsakelig på grunn av de samme sikkerhetsnivåene mens de bruker mindre nøkkelstørrelser. Den høye ytelsesstandarden skyldes den generelle effektiviteten til elliptiske kurven, noe som gjør dem ideelle for små innebygde systemer som smarte kort. NSA er den største støtten til teknologien, og den er allerede fakturert som etterfølger til den tidligere nevnte RSA-tilnærmingen.

Så er kryptering trygg?

Utvilsomt er svaret ja. Mengden tid, energiforbruk og beregningskostnad for å spre mest moderne kryptografiske teknologier gjør at en forsøk på å bryte en kryptering (uten nøkkelen) er en kostbar øvelse som relativt sett er ubrukelig. Når det er sagt, har kryptering sårbarheter som i stor grad hviler utenfor kraften i teknologien.

For eksempel:

bakdører

Uansett hvor sikker kryptering, kan en bakdør muligens gi tilgang til den private nøkkelen Hvorfor e-post ikke kan beskyttes mot regjeringsovervåkning Hvorfor e-post kan ikke beskyttes mot regjeringsovervåkning "Hvis du visste hva jeg vet om e-post, kan du ikke bruk det heller, "sa eieren av sikker e-posttjeneste Lavabit som han nylig stengte den ned. "Det er ingen måte å gjøre kryptert ... Les mer. Denne tilgangen gir de nødvendige midler for å dekryptere meldingen uten å bryte krypteringen.

Private nøkkelhåndtering

Mens moderne krypteringsteknologi er ekstremt sikker, er mennesker ikke like lett å stole på. En feil i håndtering av nøkkelen KeePass Password Safe - Det ultimate krypterte passordsystemet [Windows, Portable] KeePass Password Safe - Det ultimate krypterte passordsystemet [Windows, Portable] Lagre passordene dine trygt. Komplett med kryptering og en anstendig passordgenerator - for ikke å nevne plugins for Chrome og Firefox - KeePass kan bare være det beste passordstyringssystemet der ute. Hvis du ... Les mer som eksponering for eksterne parter på grunn av en tapt eller stjålet nøkkel, eller en menneskelig feil ved lagring av nøkkelen på usikre steder kan gi andre tilgang til krypterte data.

Økt beregningskraft

Ved hjelp av nåværende estimater, er moderne krypteringsnøkler beregnlig usannsynlig å sprekke. Når det er sagt at prosessorkraften øker, må krypteringsteknologien holde takten for å holde seg foran kurven.

Regjeringstrykk

Lovligheten av dette er avhengig av hjemlandet Smartphone og bærbarhetssøk: Kjenn dine rettigheter Smartphone og bærbarhetssøk: Kjenn dine rettigheter Vet du hva dine rettigheter er når du reiser utenlands med en bærbar PC, smarttelefon eller harddisk? Les mer, men vanligvis krever obligatoriske dekrypteringslover eieren av krypterte data å overgi nøkkelen til politiet for rettshåndhevelse (med en warrant / rettsordre) for å unngå ytterligere rettsforfølgelse. I noen land, som Belgia, er ikke eiere av krypterte data som er opptatt av selvkriminalitet, pålagt å overholde, og politiet har bare lov til å be om samsvar snarere enn å kreve det. La oss ikke glemme, det er også presedens for nettsideeiere forsettlig å overlevere krypteringsnøkler som lagret kundedata eller kommunikasjon til politimyndigheter i et forsøk på å forbli samarbeidsvillig.

Kryptering er ikke bulletproof, men det beskytter hver og en av oss i omtrent alle aspekter av våre digitale liv. Selv om det fortsatt er en (relativt) liten demografisk som ikke stoler på nettbank eller gjør kjøp hos Amazon eller andre nettbutikker, er resten av oss ganske tryggere å handle online (fra klarerte kilder) enn vi ville ta fra det samme shoppingtur på vårt lokale kjøpesenter.

Mens din gjennomsnittlige person kommer til å forbli lykkelig uvitende om teknologiene som beskytter dem mens du kjøper kaffe på Starbucks med kredittkortet ditt, eller logger deg på Facebook, snakker det bare om kraften til teknologien. Du ser, mens teknologien vi blir begeistret for, er bestemt mer sexy, er det de som forblir relativt usete som gjør det beste. Kryptering faller fast i denne leiren.

Har du noen tanker eller spørsmål om kryptering? Bruk kommentarfeltet nedenfor.

Image Credit: System Lock av Yuri Samoilov via Flickr, Offentlig nøkkel kryptering via Shutterstock, Public key encryption (Modified) via Shutterstock, Scytale via Wikimedia Commons, Enigma Plugboard via Wikimedia Commons, Hengelås, nøkkel og personlig informasjon via Shutterstock