Lenovos Superfish malware Lenovo bærbare eiere Vær oppmerksom på: Enheten kan ha forhåndsinstallert skadelig programvare Lenovo bærbare eiere Vær oppmerksom på: Enheten kan ha forhåndsinstallert skadelig programvare Kinesisk dataprodusent Lenovo har innrømmet at bærbare datamaskiner sendt til butikker og forbrukere i slutten av 2014, hadde malware forhåndsinstallert. Les mer har forårsaket litt røre i den siste uken. Ikke bare gjorde bærbar PC-produsenten sende datamaskiner med adware installert, men det gjorde disse datamaskinene svært utsatt for angrep. Du kan bli kvitt Superfish nå, men historien er ikke over. Det er mange flere apps der ute å bekymre seg for.

Fange Superfish

Lenovo har gitt ut et verktøy som blir kvitt Superfish, og Microsoft har oppdatert sin antivirusprogramvare for å fange og fjerne gener. Andre leverandører av antivirusprogramvare er sikker på å følge raskt. Hvis du eier en Lenovo laptop og du ikke har tatt skritt for å kvitte seg med Superfish, bør du gjøre det med det samme!

Hvis du ikke blir kvitt det, vil du være mye mer mottakelig for man-i-midten-angrep som gjør at det ser ut til at du kommuniserer med et sikkert nettsted når du faktisk kommuniserer med en angriper. Superfish gjør dette slik at det kan få mer informasjon om brukere og injisere annonser på sider, men angriperne kan dra nytte av dette hullet.

Hvordan virker SSL Hijacking Work?

Superfish bruker en prosess som kalles SSL-kapring for å komme til brukerens krypterte data. Prosessen er faktisk ganske enkel. Når du kobler deg til et sikkert nettsted, går datamaskinen og serveren gjennom en rekke trinn:

- Datamaskinen din kobles til HTTP-området (usikkert).

- HTTP-serveren omdirigerer deg til HTTPS (sikker) versjonen av det samme nettstedet.

- Datamaskinen din kobles til HTTPS-siden.

- HTTPS-serveren gir et sertifikat, som gir positiv identifikasjon av nettstedet.

- Tilkoblingen er fullført.

Under et man-i-midten-angrep blir trinn 2 og 3 kompromittert. Angriperens datamaskin tjener som en bro mellom datamaskinen og den sikre serveren og avlyser all informasjon som er sendt mellom de to, potensielt inkludert passord, kredittkortdetaljer eller annen sensitiv data. En mer fullstendig forklaring finner du i denne store artikkelen om man-i-midten-angrep. Hva er en mann-i-midt-angrep? Sikkerhetsjargong Forklart Hva er et menneske-i-midt-angrep? Sikkerhetsjargong Forklaret Hvis du har hørt om "man-i-midten" -angrep, men ikke helt sikker på hva det betyr, er dette artikkelen for deg. Les mer .

Haien bak fisken: Komodia

Superfish er et stykke Lenovo-programvare, men det er bygget på et rammeverk som allerede eksisterer, opprettet av et firma som heter Komodia. Komodia lager en rekke forskjellige verktøy, hvorav de fleste er bygget rundt målet om å fange opp SSL-kryptert internettrafikk, raskt dekryptere den og tillate brukeren å gjøre forskjellige ting, for eksempel filterdata eller skjermkryptert surfing.

Komodia sier at deres programvare kan brukes til ting som foreldrekontroll, filtrering som muliggjør avslørende informasjon fra krypterte e-postmeldinger, og injisering av annonser i nettlesere som begrenser den type utvidelser som legges til. Åpenbart, gode og noen dårlige potensielle bruksområder for denne programvaren eksisterer, men det faktum at det dekrypterer SSL-trafikken uten å gi deg noen anelse om at du ikke lenger surfer, er veldig bekymringsfull.

For å lage en lang historie kort, brukte Superfish et sikkerhetssertifikat med et enkelt passord. Hva er et nettstedssikkerhetssertifikat, og hvorfor bør du bryr deg? Hva er et nettstedssikkerhetssertifikat og hvorfor skal du bry deg? Les mer, noe som betyr at alle som hadde passordet til sertifikatet ville ha tilgang til trafikk som overvåkes av Superfish. Så hva skjedde etter at Superfish ble oppdaget? Noen sprakk passordet og publiserte det, slik at et stort antall Lenovo bærbare eiere sårbare.

En sikkerhetsforsker rapporterte i et blogginnlegg at passordet var "komodia". Alvorlig.

Men Superfish er ikke den eneste programvaren som bruker Komodia-rammer. En Facebook-sikkerhetsforsker nylig oppdaget over et dusin andre stykker programvare bruker Komodia tech, noe som betyr at et stort antall SSL-tilkoblinger kan bli kompromittert. Ars Technica rapporterte at over 100 kunder, inkludert Fortune 500-selskaper, også bruker Komodia. Og en rekke andre sertifikater ble også låst opp med passordet "komodia".

Andre SSL-kapsler

Mens Komodia er en stor fisk i SSL kapringmarkedet, er det andre. PrivDog, en Comodo-tjeneste som erstatter annonser fra nettsteder med pålitelige annonser, viste seg å ha et sikkerhetsproblem som også kunne tillate man-til-midten-angrep. Forskere sier at PrivDog sårbarheten er enda verre enn Superfish.

Dette er ikke så uvanlig, heller ikke. Mye gratis programvare kommer med andre adware og andre ting du egentlig ikke vil ha (How-To Geek postet et godt eksperiment på dette), og mange bruker SSL-kapring for å inspisere dataene du sender over krypterte forbindelser. Heldigvis er minst noen av dem litt smartere om deres sikkerhetssertifikatpraksis, noe som betyr at ikke alle SSL-kapsler forårsaker sikkerhetshull så store som de som er opprettet av Superfish eller PrivDog.

Noen ganger er det gode grunner til å gi en app tilgang til dine krypterte forbindelser. Hvis for eksempel anti-virusprogramvaren din ikke kan dekryptere kommunikasjonen din med et HTTPS-nettsted, ville det ikke være i stand til å forhindre at skadelig programvare infiserer datamaskinen din via en sikker forbindelse. Foreldrekontrollprogramvare trenger også tilgang til sikre forbindelser, eller barn kan bare bruke HTTPS til å kringgå innholdsfiltreringen.

Men når adware overvåker dine krypterte forbindelser, og åpner dem for å angripe, bør du være bekymret.

Hva å gjøre?

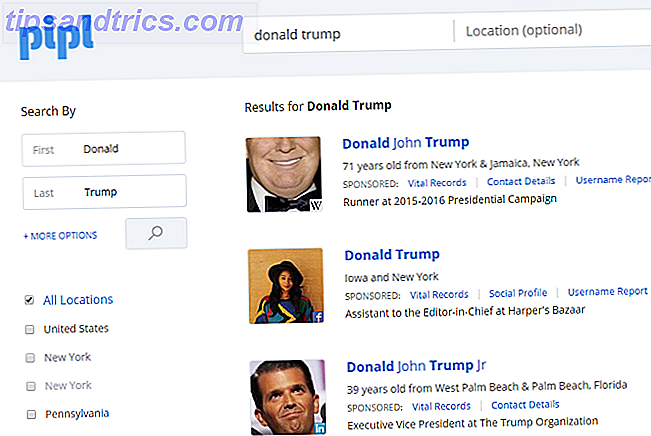

Dessverre må mange man-i-midterangrep forebygges av server-side tiltak, noe som betyr at du kan bli utsatt for slike angrep uten å vite det. Du kan imidlertid ta en rekke tiltak for å holde deg trygg. Filippo Valsorda har opprettet en webapp som ser etter Superfish, Komodia, PrivDog og annen SSL-deaktiveringsprogramvare på datamaskinen. Det er et bra sted å starte.

Du bør også være oppmerksom på sertifikatadvarsler, dobbeltsjekke for HTTPS-tilkoblinger, vær forsiktig på offentlig Wi-Fi, og kjør oppdatert antivirusprogramvare. Sjekk hvilke nettleserutvidelser som er installert i nettleseren din og kvitt dem du ikke gjenkjenner. Vær forsiktig når du laster ned gratis programvare, da mye adware er buntet med det.

Utover det er det beste vi kan gjøre med å kommunisere vår sinne til selskapene som produserer og bruker denne teknologien, som Komodia. Nettstedet deres ble nylig tatt ned, angivelig av et distribuert avslag på tjenesten, hva er et DDoS-angrep? [MakeUseOf Forklarer] Hva er et DDoS-angrep? [MakeUseOf Forklarer] Begrepet DDoS plystre forbi når cyberaktivisme reagerer opp hodet en masse. Disse typer angrep gjør internasjonale overskrifter på grunn av flere grunner. Problemene som hopper på de DDoS-angrepene er ofte kontroversielle eller svært ... Les mer, og foreslå at mange mennesker var raske til å uttrykke sin misfornøyelse. Det er på tide å gjøre det klart at SSL-kapring er helt uakseptabelt.

Hva synes du om SSL hijacking adware? Tror du at vi bør oppfordre bedrifter til å stoppe denne praksisen? Skal det til og med være lovlig? Del dine tanker nedenfor!

Image credits: Shark tegneserie Via Shutterstock, HTTPS sikker tilkobling logge inn via Shutterstock.